简介:

这周参加了ciscn2020的分区赛,考试、四级、比赛挤在了一起着实难熬。由于今年疫情,分区赛化成了线上赛,比赛全程需开启摄像头直播、电脑录屏、手机录频等等一系列操作闪瞎了我的24k钛合金狗眼,但是该有的收获还是有的。

注:wp为队伍所有,为大家合作所得,非本人一力完成。

Pwn

基础-jichu

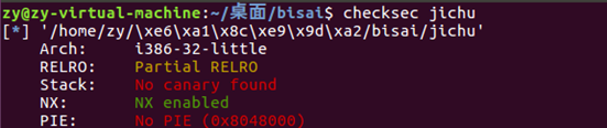

32位程序,开了NX保护,想到ROP

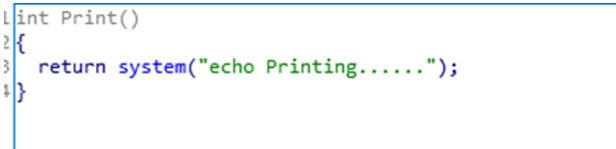

找到system函数

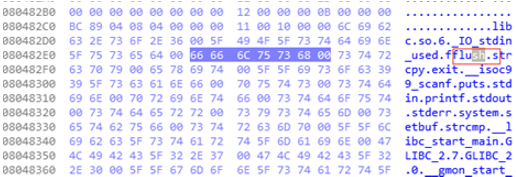

找到sh字符串

果然是一个基础题,找到这些,题目思路大概清晰了。栈溢出,覆盖为system函数,把’sh’字符串当做 参数传入,调用即可。或者可以再复杂一点,找一个bss段,写入bin/sh字符串,当参数传入system()函数。

贴出exp:

1 | from pwn import * |

Re

牢不可破

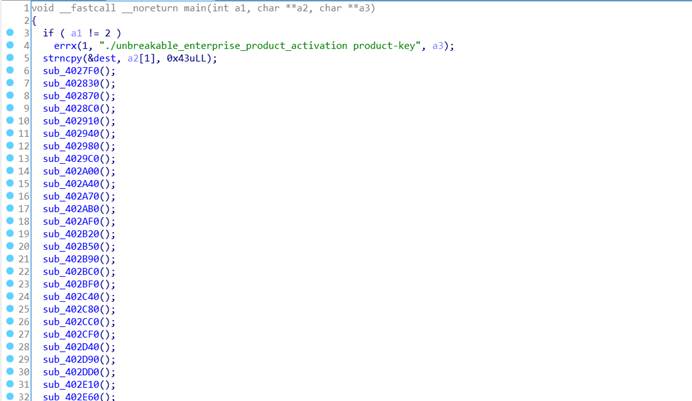

ida,反汇编

提示:unbreakable_enterprise_product_activation product-key

产品激活,密钥。考虑到函数的特殊性,可以考虑angr强行爆破。

angr是一个易用的二进制分析套件,可以用于做动态符号执行和多种静态分析。符号执行 (Symbolic Execution)是一种程序分析技术。其可以通过分析程序来得到让特定代码区域执行的输入。使用符号执 行分析一个程序时,该程序会使用符号值作为输入,而非一般执行程序时使用的具体值。在达到目标代 码时,分析器可以得到相应的路径约束,然后通过约束求解器来得到可以触发目标代码的具体值。[1]符 号模拟技术(symbolic simulation)则把类似的思想用于硬件分析。符号计算(Symbolic computation)则用于数学表达式分析。

脚本:

1 | #!/usr/bin/env python |

Crypto

baby

分析rsa代码,所有数据都已经给了,直接脚本解密

1 | # -*- coding: utf-8 -*- |

Misc

pic

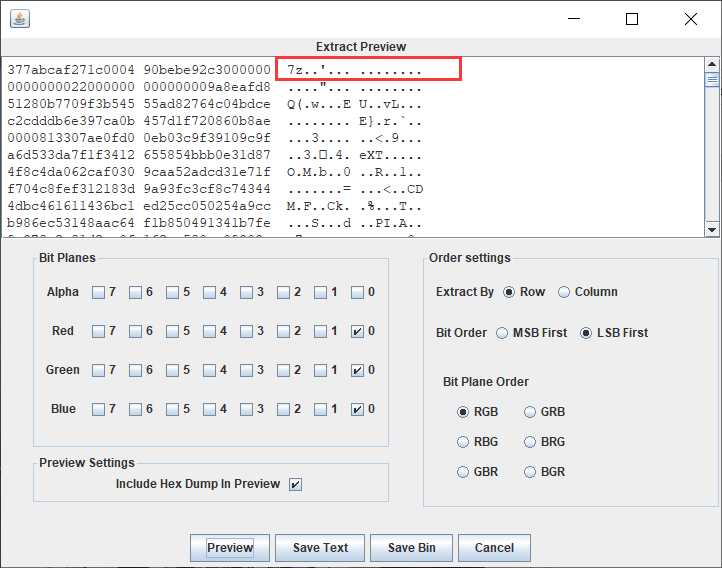

图片隐写,stegsolve,有个7z头文件,save bin

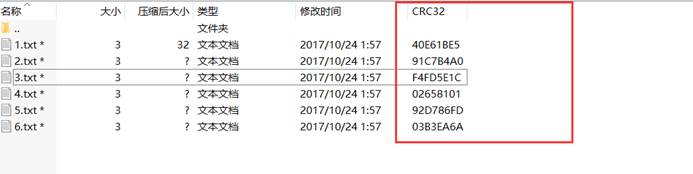

保存后的7z压缩包是被加密过的,6个txt文件,每个文件3字节,爆破crc32

注:有两个crc值为0开头,crc计算结果为int型,首位0会舍弃,因此需要注意

脚本:

1 | from zlib import crc32 |

Traffic

wireshark打开分析,usb数据流量信息

使用tshark提取usb协议的数据

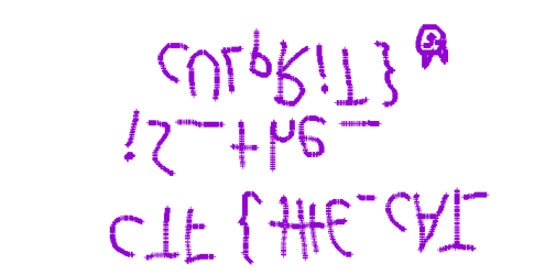

鼠标流量数据信息为每四个字节,利用脚本进行提取坐标点

使用gnuplo将得出的坐标点画出来

利用镜像反转读取正常flag

1 | ctf{the_cat_is_the_culprit} |

发布时间: 2020-09-20

最后更新: 2023-07-21

本文标题: ciscn2020_华中分区赛

本文链接: https://foxcookie.github.io/2020/09/20/ciscn2020-华中分区赛/

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明出处!