北风潜入悄无声,未品浓秋已立冬。

1. 信息收集

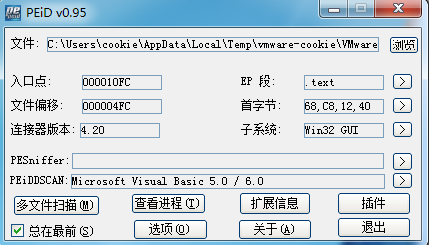

使用PEID查壳,没有什么敏感信息

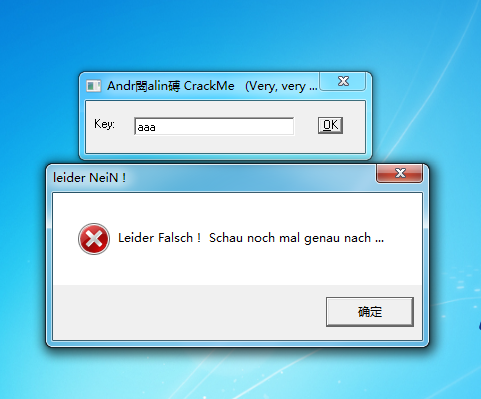

老规矩,打开crackme看看是做什么的

一个很简单的Serial弹框,只需正确的Key就行

2. 程序分析

2.1 程序爆破

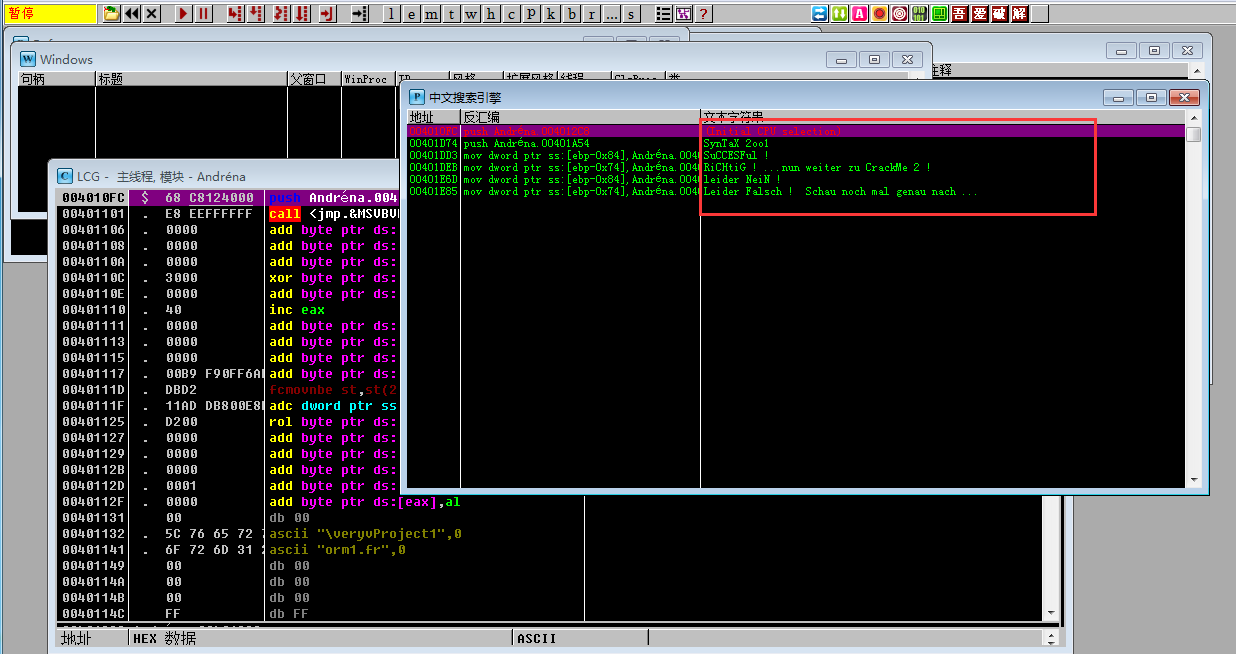

载入OD,右键搜索UNICODE字符

可以看到有我们刚才测试程序时的报错字符

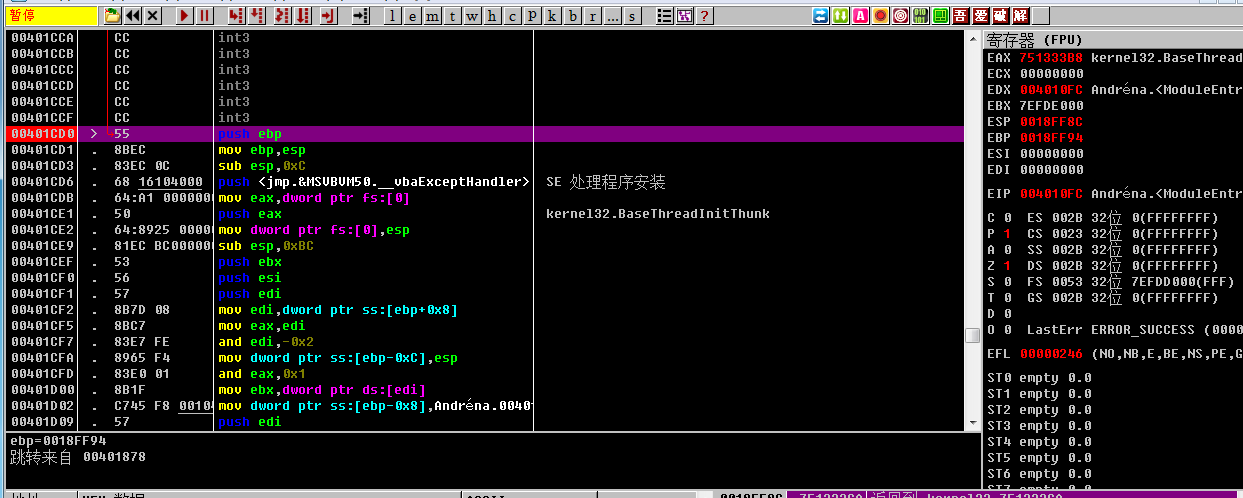

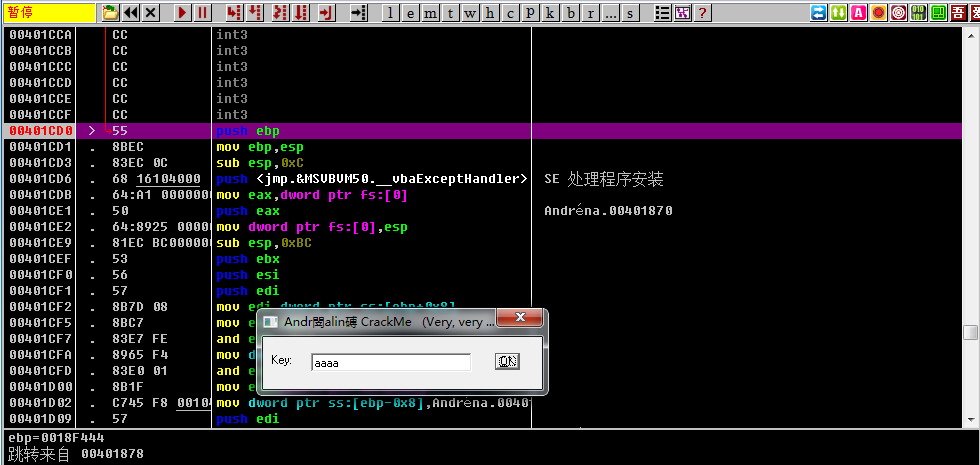

进入函数内,拉到最上面,下断运行

随意输入Key:aaaa,程序成功断在此处

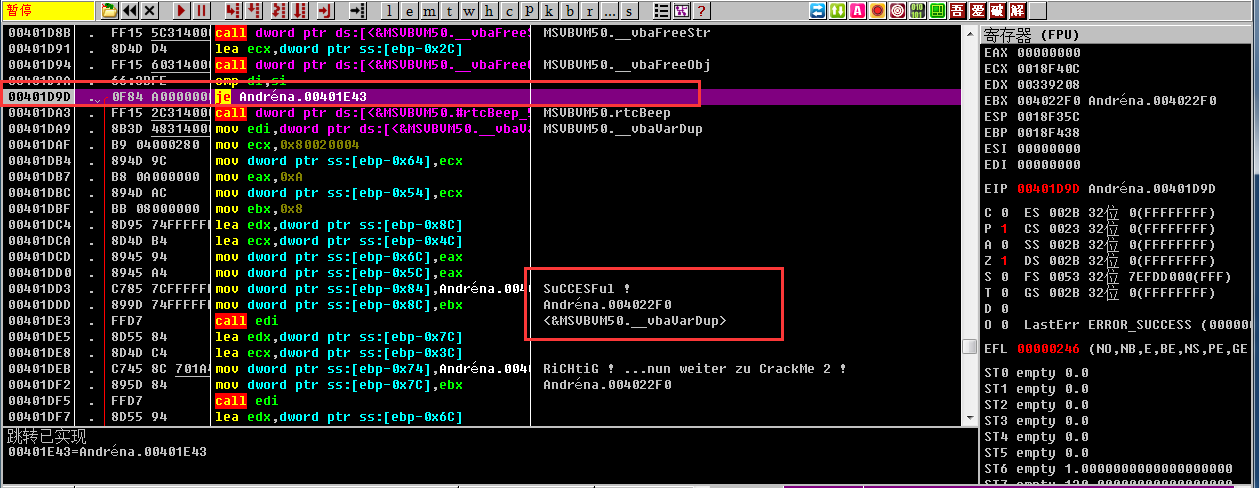

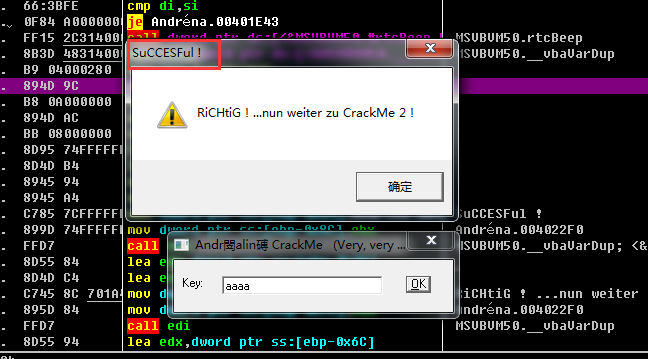

一路F8向下,成功找到关键跳转,nop掉即可爆破

2.2 算法分析

重新载入原程序一路分析,发现了明文对比数据

1 | 00401D70 > \8B4D D8 mov ecx,dword ptr ss:[ebp-0x28] ; input == aaaa |

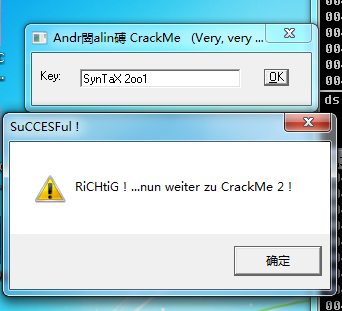

在call dword ptr ds:[<&MSVBVM50.__vbaStrCmp>]函数中,将我们输入的aaaa与SynTaX 2oo1比较,相同则正确,否则错误。

由此可知,该字符即为我们正确的Key

本文作者:

foxcookie

发布时间: 2022-01-23

最后更新: 2023-07-21

本文标题: Andrnalin.1

本文链接: https://foxcookie.github.io/2022/01/23/Andrnalin-1/

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明出处!

发布时间: 2022-01-23

最后更新: 2023-07-21

本文标题: Andrnalin.1

本文链接: https://foxcookie.github.io/2022/01/23/Andrnalin-1/

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明出处!